ГОСТ Р ИСО/МЭК ТО 13335-5-2006

Группа Т00

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационная технология

МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ

Часть 5

Руководство по менеджменту безопасности сети

Information technology. Security techniques. Part 5.

Management guidance on network security

ОКС 13.110

35.020

Дата введения 2007-06-01

Предисловие

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. N 184-ФЗ "О техническом регулировании", а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 "Стандартизация в Российской Федерации. Основные положения"

Сведения о стандарте

1 ПОДГОТОВЛЕН Федеральным государственным учреждением "Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю" (ФГУ "ГНИИИ ПТЗИ ФСТЭК России) на основе собственного аутентичного перевода стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 10 "Перспективные производственные технологии, менеджмент и оценка рисков"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 19 декабря 2006 г. N 317-ст

4 Настоящий стандарт идентичен международному отчету ИСО/МЭК ТО 13335-5:2001 "Информационная технология. Рекомендации по менеджменту безопасности информационных технологий. Часть 5. Руководство по менеджменту безопасности сети" (ISO/IEC TR 13335-5:2001 "Information technology - Guidelines for the management of IT Security - Part 5: Management guidance on network security").

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении А.

Наименование настоящего стандарта изменено относительно наименования указанного международного стандарта для приведения в соответствие с ГОСТ Р 1.5 (пункт 3.5)

5 ВВЕДЕН ВПЕРВЫЕ

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе "Национальные стандарты", а текст изменений и поправок - в ежемесячно издаваемых информационных указателях "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе "Национальные стандарты". Соответствующая информация, уведомления и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

1 Область применения

1 Область применения

Настоящий стандарт представляет собой руководство по управлению безопасностью сетями для персонала, ответственного за эту деятельность, и содержит основные положения по выявлению и анализу факторов, имеющих отношение к компонентам безопасности связи. Эти факторы следует учитывать при установлении требований по безопасности сети.

Настоящий стандарт основан на положениях ИСО/МЭК 13335-4 путем описания метода идентификации и анализа выбора контролируемых зон, имеющих отношение к сетевым соединениям, с точки зрения обеспечения безопасности.

Аспекты детального проектирования и технической реализации контролируемых зон не входят в область применения настоящего стандарта. Такие рекомендации планируется включить в разрабатываемые международные документы.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ИСО/МЭК ТО 7498-1:1994 Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Базовая модель

ИСО/МЭК ТО 7498-2:1998 Системы обработки информации. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты

ИСО/МЭК ТО 7498-3:1997 Информационная технология. Взаимодействие открытых систем. Базовая эталонная модель: присвоение имен и адресация

ИСО/МЭК ТО 7498-4:1989 Системы обработки информации. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 4. Структура управления

ИСО/МЭК 13335-1:2004 Информационная технология. Методы обеспечения менеджмента безопасности информационных и телекоммуникационных технологий. Часть 1. Концепции и модели менеджмента безопасности информационных и телекоммуникационных технологий

ИСО/МЭК ТО 13335-3:1998 Информационная технология. Рекомендации по менеджменту безопасности информационных технологий. Часть 3. Методы управления безопасностью информационных технологий

ИСО/МЭК ТО 13335-4:2000 Информационная технология. Рекомендации по менеджменту безопасности информационных технологий. Часть 4. Выбор мер защиты

ИСО/МЭК 13888 (все части) Информационная технология. Методы защиты. Строгое выполнение обязательств

ИСО/МЭК ТО 14516:2002 Информационная технология. Руководящие указания по использованию и управлению услугами доверительной третьей стороны

ИСО/МЭК ТО 15947:2002 Информационная технология. Методы защиты. Основные положения по обнаружению проникновения в информационные технологии

Ссылки на другие документы, имеющие отношение к рассматриваемой теме, приведены в библиографии [1]-[3].

3 Термины и определения

В настоящем стандарте применены термины по ИСО/МЭК 13335-1.

4 Обозначения и сокращения

В настоящем стандарте применены следующие обозначения и сокращения:

EDI - электронный обмен данными;

IP - протокол Интернет;

ИТ - информационная технология;

ПК - персональный компьютер;

PIN - личный идентификационный номер;

SecOPs - защитные операционные процедуры.

5 Структура

Настоящий стандарт основан на следующем подходе: вначале проводится процесс идентификации и анализа факторов, влияющих на средства связи, в целях установления требований по сетевой безопасности, и затем определяются потенциальные контролируемые зоны. При этом указывается, где можно использовать соответствующие положения других частей ИСО/МЭК 13335.

В настоящем стандарте приведено описание трех основных критериев идентификации потенциальных контролируемых зон в помощь лицам, ответственным за обеспечение безопасности ИТ. Эти критерии распознают:

1) разные типы сетевых соединений;

2) характеристики разной организации сети, соответствующие доверительные отношения и

3) потенциальные виды рисков обеспечения безопасности, связанного с сетевыми соединениями (использованием услуг, предоставляемых через эти соединения).

Результаты комбинирования этих критериев затем используют для индикации потенциальных контролируемых зон. Приводится также краткое описание потенциальных контролируемых зон с указанием источников, где они характеризуются более подробно.

6 Цель

Цель настоящего стандарта - дать руководство для идентификации и анализа факторов, относящихся к безопасности средств связи. Эти факторы следует учитывать для того, чтобы устанавливать требования по безопасности сети и указывать на потенциальные контролируемые зоны.

7 Общее представление

7.1 Предпосылка

Государственные и коммерческие организации в большой степени полагаются на использование информации при ведении своего бизнеса. Нарушение таких характеристик информации и услуг, как конфиденциальность, целостность, доступность, неотказуемость, подотчетность, аутентичность и достоверность, может иметь неблагоприятное воздействие на деловые операции и бизнес организации. Поэтому существует необходимость в обеспечении безопасности информации и управлении безопасностью систем ИТ в пределах организации.

Необходимость в обеспечении безопасности информации особенно важна в современном информационном пространстве, так как многие системы ИТ организаций объединяются в сети. Сетевые соединения могут находиться в границах самой организации, между разными организациями и иногда между организацией и сетями общего пользования. Государственные и коммерческие организации ведут свою деятельность универсально. Поэтому организации зависят от всех видов связи - от использующих автоматизированные системы информационного обслуживания до использующих "классические" средства. Их потребности в сетях должны быть удовлетворены, при этом обеспечению безопасности сетей придается все большее значение.

Рекомендации по идентификации и анализу факторов, относящихся к обеспечению безопасности средств связи, приведены в 7.2. Эти факторы следует принимать во внимание для того, чтобы устанавливать требования к безопасности сетей и указывать на потенциальные контролируемые зоны. Эти процессы более подробно рассмотрены в последующих разделах.

7.2 Процесс идентификации

При рассмотрении сетевых соединений всем ответственным специалистам организации следует четко представлять себе требования бизнеса и преимущества конкретных средств связи. Кроме того, специалисты и другие пользователи соединений должны быть осведомлены о рисках обеспечения безопасности и соответствующих контролируемых зонах сетевых соединений. Требования бизнеса и преимущества в обеспечении безопасности оказывают влияние на многие решения и действия, осуществляемые в процессе рассмотрения сетевых соединений, выявления контролируемых зон и последующего выбора, проектирования, внедрения и поддержания безопасности с помощью защитных мер. Следовательно, в течение всего процесса следует помнить об этих требованиях бизнеса и ожидаемых преимуществах. Для того, чтобы идентифицировать заданные требования безопасности, имеющие отношение к сети, и контролируемые зоны, необходимо решить следующие задачи:

- анализ общих требований к обеспечению безопасности сетевых соединений, изложенных в политике безопасности ИТ организации (см. раздел 8);

- анализ сетевой структуры и ее применения, который имеет отношение к сетевым соединениям, чтобы иметь необходимую основу для выполнения последующих задач (см. раздел 9);

- идентификация типа или типов рассматриваемого соединения сети (см. раздел 10);

- анализ характеристик предложенного объединения в сеть (используя при необходимости имеющуюся информацию о применении структуры сети) и связанные с этим доверительные отношения (см. раздел 11);

- определение видов рисков безопасности, если это возможно, с помощью анализа рисков и управления результатами проведенного анализа, включая оценки деловых операций и информацию, которую предполагается передавать через соединения, и любую другую информацию, потенциально доступную для несанкционированного получения через эти соединения (см. раздел 12);

- идентификация потенциально контролируемых зон, которые могут быть использованы на основе анализа типа(ов) соединения и характеристик организации сети и связанных с этим доверительных отношений, а также видов установленных рисков безопасности (см. раздел 13);

- разработка документации и анализ вариантов структуры обеспечения безопасности (см. раздел 14);

- распределение задач по детальному выбору защитных мер, проектированию, реализации и их обслуживанию, используя идентифицированные потенциально контролируемые зоны и согласованную структуру обеспечения безопасности (см. раздел 15).

Общие рекомендации по идентификации защитных мер содержатся в ИСО/МЭК ТО 13335-4. Настоящий стандарт дополняет ИСО/МЭК ТО 13335-4 и представляет процесс выбора подходящих контролируемых зон с точки зрения обеспечения безопасности, связанной с подключениями к сетям связи.

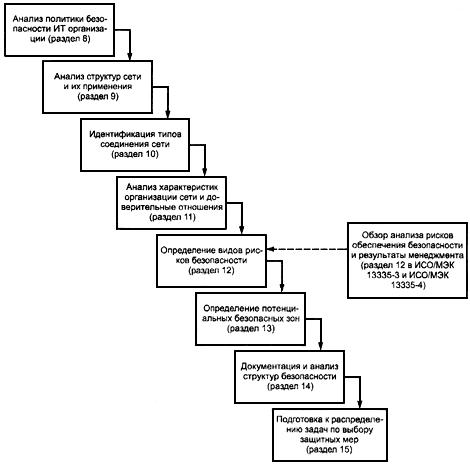

Общий процесс идентификации и анализа факторов, относящихся к средствам связи, представлен на рисунке 1. Факторы, относящиеся к средствам связи, следует принимать во внимание для того, чтобы устанавливать требования к обеспечению безопасности сети и указывать на потенциальные контролируемые зоны. Каждый этап этого процесса подробно изложен в последующих разделах настоящего стандарта.

На рисунке 1 сплошными линиями представлен главный путь процесса. Пунктиром отмечены случаи, когда виды риска обеспечения безопасности могут быть установлены на основе результатов их анализа и управления результатами этого анализа.

Рисунок 1 - Процесс идентификации и анализа факторов, относящихся к средствам связи и ведущих к установлению требований безопасности сети

Рисунок 1 - Процесс идентификации и анализа факторов, относящихся

к средствам связи и ведущих к установлению требований безопасности сети

В дополнение к главному пути процесса на некоторых этапах может возникнуть необходимость вернуться к результатам предыдущих этапов для сохранения последовательности, в частности, к этапам "Анализ политики организации по безопасности ИТ" и "Анализ структур сети и их применений". Например в следующих ситуациях:

- после установления риска обеспечения безопасности может потребоваться анализ политики безопасности ИТ организации , если что-то не учтено на уровне политики;

- если при идентификации потенциальных контролируемых зон необходимо принимать во внимание политику безопасности ИТ организации, потому что в ней может быть задано, что определенная безопасность должна быть реализована по всей организации, независимо от рисков;

- если необходимо обеспечить совместимость при выборе варианта структуры безопасности и проведения анализа структур сети и их применения.

8 Анализ требований политики безопасности ИТ организации

Политика организации по безопасности ИТ включает в себя решения о необходимости обеспечения характеристик конфиденциальности, целостности, неотказуемости, подотчетности, аутентичности и достоверности передачи/приема сообщений, а также взгляды на типы угроз и требования безопасности, имеющие непосредственное отношение к сетевым соединениям.

Например, в соответствии с политикой организации по безопасности ИТ следует принять решение о том, что:

- доступность некоторых типов информации или услуг является предметом рассмотрения;

- никакие соединения не разрешаются через коммутируемые линии связи;

- все соединения с Интернет должны быть через переход межсетевого экрана;

- должен применяться конкретный тип перехода межсетевого экрана;

- никакие платежные инструкции не являются действительными без цифровой подписи.

Такие решения, мнения и требования, приемлемые в масштабе организации, должны быть приняты во внимание при определении видов риска обеспечения безопасности (см. раздел 12) и идентификации потенциальных контролируемых зон для сетевых соединений (см. раздел 13). При наличии каких-либо требований к обеспечению безопасности они могут быть подтверждены документами в виде предварительного перечня потенциальных контролируемых зон и, при необходимости, отражены в вариантах структуры обеспечения безопасности. Место документа по политике безопасности ИТ в рамках подхода организации к безопасности ИТ, его содержание и отношение с другими аналогичными документами приведены в ИСО/МЭК ТО 13335-3.

9 Анализ структур сети и их применения

9.1 Введение

Выполняют следующие последовательные этапы процесса подтверждения потенциальных контролируемых зон, т.е. идентифицируют:

- типы соединения сети, которые планируется использовать;

- характеристики сети и соответствующих вовлеченных доверительных отношений;

- виды риска обеспечения безопасности.

Список потенциальных контролируемых зон (а позднее соответствующих проектов безопасности определенного соединения) всегда следует составлять в контексте структуры сети, уже существующей или планируемой к использованию, и ее применения.

Таким образом, следует обстоятельно изучить соответствующую структуру сети и ее применение для того, чтобы обеспечить необходимое понимание и контекст последующих этапов процесса.

При выяснении этих аспектов, по возможности, на ранней стадии процесс идентификации соответствующих критериев определения требований к обеспечению безопасности, выявления потенциальных контролируемых зон и уточнения безопасной структуры становится более эффективным. Результатом этого процесса будет выбор наиболее выполнимого решения по обеспечению безопасности (см. 9.2 и 9.5).

В то же время рассмотрение структурных аспектов сети и их применение на ранней стадии предоставляет возможность для анализа и возможного пересмотра этих структур, если приемлемое решение обеспечения безопасности не может быть реально выполнено в пределах имеющейся структуры сети.

В процессе принятия решения о структурах сети и их применении необходимо рассматривать разные их аспекты, в том числе:

- типы сети;

- протоколы сети;

- применение сети.

Некоторые вопросы для анализа этих аспектов рассмотрены в 9.2 и 9.4, другие - в 9.5.

Общее руководство по структурам сети и их применению - в стандартах серии ИСО/МЭК ТО 7498.

9.2 Типы сети

В зависимости от площади развертывания сети подразделяют на следующие типы:

- локальные (вычислительные), используемые для местного соединения систем;

- региональные (вычислительные), используемые для соединения систем в пределах региона;

- глобальные, используемые для соединения систем в более широких масштабах, чем региональные, вплоть до глобальных.

9.3 Протоколы сети

Разные протоколы имеют свои характеристики обеспечения безопасности и требуют специального рассмотрения, например:

- протоколы коллективного пользования средой используются главным образом в локальных сетях (иногда в масштабе региона) и обеспечивают механизмы регулирования коллективного использования среды между системами. При коллективном использовании среды вся информация физически доступна с помощью всех подсоединенных систем;

- маршрутные протоколы используются для определения пути через узлы, по которым информация распространяется в пределах локальных и региональных сетей. Информация физически доступна для всех систем вдоль маршрута, который может быть случайно или преднамеренно изменен.

Протоколы могут быть применены на разных сетевых топологиях, например в виде шины, кольца или звезды, с реализацией через беспроводные или другие средства связи, которые могут оказывать дополнительное влияние на обеспечение безопасности.

9.4 Сетевые приложения

Тип приложений, используемых в сети, необходимо рассматривать в контексте обеспечения безопасности, и типы могут включать в себя:

- приложение на основе эмуляции терминала;

- приложение на основе запоминающего устройства (прямого применения или программы планировщика);

- серверные приложения клиента.

9.5 Дополнительное соображение

При анализе структуры сети и ее применения следует рассмотреть существующие сетевые входящие или исходящие соединения в пределах организации, а также сеть, с которой предлагается соединение. Существующие соединения организации могут ограничивать или не допускать новые соединения, например по условиям соглашений или контрактов. Присутствие других входящих или исходящих соединений сети, к которой требуется соединение, может внести дополнительную уязвимость и, следовательно, создать риски более высокого уровня, потребовав более высокой безопасности и/или дополнительных защитных мер.

10 Идентификация типов сетевого соединения

Существует много однородных типов сетевого соединения, которые может использовать организация. Некоторые типы соединений могут быть осуществлены через частные сети (доступ ограничен до известного сообщества), другие - через сеть общего пользования (доступ потенциально разрешен для любой организации или конкретного лица). Далее эти типы сетевого соединения могут быть использованы для предоставления разнообразных услуг, например электронной почты или EDI, и для применения средств сетей Интернет, Интранет или Экстранет, каждая из которых может потребовать отдельного рассмотрения безопасности. Каждый из типов соединений может иметь разные уязвимости и, следовательно, соответствующие риски безопасности, которые, в конечном счете, потребуют разного набора защитных мер.

Путь распределения по категориям однородных типов сетевого соединения, которое может потребоваться для бизнеса, с описанием примера, показанного для каждого типа, представлен в таблице 1.

Таблица 1 - Типы сетевого соединения

| Номер пункта | Тип сетевого соединения | Пример |

| 10.1 | Соединение в пределах одной контролируемой территории организации | Взаимная связь между разными частями одной и той же организации в пределах одной и той же контролируемой территории, т.е. одиночное контролируемое здание или помещение |

| 10.2 | Соединение между разными территориально удаленными частями одной и той же организации | Взаимная связь между региональными офисами (и/или региональных офисов с местом расположения головного офиса компании). В этом типе соединения большинство пользователей (если не все) имеют возможность подключения к системам ИТ, доступным через сеть. Однако не все пользователи в пределах организации наделены полномочиями для доступа ко всем приложениям или информации (т.е. каждое подключение пользователя осуществляется в соответствии с предоставленными привилегиями). |

| 10.3 | Соединения между узлом связи организации и персоналом, работающим в местах, удаленных от организации | Использование работниками мобильных терминалов обмена данными (например продавцом, проверяющим наличие запаса от покупателя) или установление работниками дистанционных линий связи с вычислительной системой организации из дома или другого удаленного места, не связанного через сеть этой организации. В этом типе сетевого соединения пользователь имеет полномочия использовать свою локальную систему |

| 10.4 | Соединения между разными организациями в границах закрытого сообщества, например по причине контрактных или других законных обязывающих ситуаций или интересов бизнеса (банковских операций или страхования) | Связь между двумя или большим числом организаций в случае, если существует потребность бизнеса способствовать электронным транзакциям (например электронный перевод платежей в банковской сфере деятельности). Этот тип соединения аналогичен типу по пункту 10.2, за исключением того, что соединяемые узлы связи принадлежат двум или более организациям, и соединения не предназначены обеспечивать доступ ко всему пакету приложений, используемых каждой участвующей организацией |

| 10.5 | Соединения с другими организациями | Следует иметь удаленные базы данных, поддерживаемые другими организациями (например через предоставляемые услуги). В этом типе сетевого соединения внешняя организация, к информации которой разрешается доступ, заранее наделяет индивидуальными полномочиями всех пользователей, в том числе из соединяющих организаций. Однако, хотя все пользователи заранее наделяются такими полномочиями, нет возможности проверки потенциальных пользователей иначе чем через их способность платить за предлагаемые услуги. |

| 10.6 | Соединение с однородными областями общего пользования | Пользователи и организации могут инициировать доступ к общим базам данных, веб-сайтам и/или электронной почте (через Интернет) в случае, если это делается с целью получения или передачи информации между абонентами или узлами связи, которые организация специально заранее не наделила полномочиями. В этом типе соединения пользователи организации могли бы использовать упомянутые выше средства для организационных (возможно даже частных) целей, однако организация в таком случае контролирует незначительный объем передаваемой информации. |

При должном учете сетевых структур и их применения (см. раздел 9) следует выбрать один или более типов, представленных в таблице 1 и подходящих для рассматриваемых сетевых соединений.

Следует заметить, что однородные типы сетевого соединения, изложенные в настоящем стандарте, могут быть организованы и распределены по категориям преимущественно с точки зрения перспектив бизнеса, а не технических средств. Это означает, что два разных типа сетевого соединения могут быть иногда реализованы аналогичными техническими средствами, и в одних случаях защитные меры могут быть как одинаковыми, так и (в других случаях) разными.

11 Анализ характеристик сети и связанных с ними доверительных отношений

11.1 Характеристики сети

Характеристики существующих или планируемых сетей следует регулярно пересматривать. Особенно важно выяснить:

- является ли сеть сетью общего пользования и доступна ли для любого абонента;

- частная ли это сеть, состоящая из собственных или арендованных линий связи и поэтому считающаяся более защищенной по сравнению с сетью общего пользования.

Важно также знать тип данных, транспортируемых сетью, например:

- сеть передачи данных, предназначенная главным образом для обмена данными с использованием соответствующих протоколов;

- сеть для речевых сообщений, предназначенная для телефонной связи, но также используемая для передачи данных;

- сеть, обеспечивающая телефонную связь и передачу данных.

Целесообразна также информация о том, является ли сеть коммутируемой или обеспечивает связь с коммутацией пакетов сообщений.

Следует также определить, является ли соединение постоянным или устанавливается по потребности.

11.2 Доверительные отношения

Поскольку характеристики существующих или предложенных сетей уже идентифицированы и, как минимум, установлено, является ли сеть общей или частной (11.1), то необходимо идентифицировать связанные с ними доверительные отношения.

Во-первых, необходимо идентифицировать доверительную среду(ы), связанную(ые) с сетевым соединением с помощью простой матрицы, представленной в таблице 2.

Таблица 2 - Характеристики доверительной среды

| Доверительная среда | Характеристика |

| Низкая | Сеть с неизвестным сообществом пользователей |

| Средняя | Сеть с известным сообществом пользователей и в пределах замкнутого делового круга (более одной организации) |

| Высокая | Сеть с неизвестным сообществом пользователей только в пределах организации |

Во-вторых, текущая доверительная среда (низкая, средняя, высокая) должна относиться к применимой характеристике сети (общей или частной) и типу используемого соединения сетей (см. 10.1-10.6) для установления доверительных отношений. Это может быть сделано с помощью матрицы, представленной в таблице 3.

Таблица 3 - Идентификация доверительных отношений

| Тип соединения сети (см. раздел 10) | Доверительная среда | ||

| Низкая | Средняя | Высокая | |

| Сеть общего пользования | 10,6 | 10,4 | 10,2 |

| 10,5 | 10,3 | ||

| Частная сеть | 10,4 | 10,4 | 10,1 |

| 10,5 | 10,5 | 10,2 | |

| 10,3 | |||

Определение категории для каждого доверительного отношения - по таблице 3. Все возможные категории представлены в таблице 4.

Таблица 4 - Категории доверительных отношений

| Категория доверительного отношения | Характеристика |

| Низкая/общая | Низкое доверие и использование общей сети |

| Средняя/общая | Среднее доверие и использование общей сети |

| Высокая/общая | Высокое доверие и использование частной сети |

| Низкая/частная | Низкое доверие и использование частной сети |

| Средняя/частная | Среднее доверие и использование частной сети |

| Высокая/частная | Высокое доверие и использование частной сети |

Эти обращения будут использованы в разделе 12 настоящего стандарта для подтверждения видов риска безопасности и определения потенциальных контролируемых зон.

Эти задачи можно решить (при необходимости) с помощью информации, имеющейся в сетевых структурах и их применении (см. раздел 9).

12 Определение видов риска безопасности

Работа большинства организаций в настоящее время зависит от использования систем ИТ и сетей, поддерживающих их деловые операции. Более того, во многих случаях существует конкретное требование бизнеса по использованию сетевых соединений между системами ИТ в месте расположения каждой организации и других местах внутри и за пределами организации. При подсоединении к другой сети большое внимание следует уделять защите соединяющей организации от возникновения дополнительных рисков. Возникновение рисков возможно в результате, например, собственного соединения организации или соединений на другом конце сети.

В то время как сетевые соединения являются важными по деловым соображениям, необходимо признать, что их использование может вносить дополнительные риски безопасности, некоторые из которых, возможно, связаны с необходимостью строгого соблюдения соответствующих законов и постановлений. Виды рисков, указанные в настоящем разделе, отражают озабоченности, связанные с обеспечением безопасности. К ним относят несанкционированный доступ к информации, передачи без разрешения, внедрение злонамеренного кода, отказ подтверждения источника и подключения к услугам. Таким образом, виды риска безопасности, с которыми может встретиться организация, касаются:

- конфиденциальности информации;

- целостности информации;

- доступности информации и услуг;

- отказа от подтверждения обязательств;

- подотчетности транзакций;

- достоверности информации;

- надежности информации.

Не все виды риска безопасности применимы к любому помещению или любой организации. Однако соответствующие виды риска безопасности необходимо выявлять для определения потенциальных контролируемых зон (и, в конечном итоге, для выбора, проектирования, реализации и поддержания защитных мер).

Следует собирать и анализировать информацию по импликациям (вовлечению) в деловые операции, имеющие отношение к указанным выше видам риска безопасности (желательно по результатам анализа рисков и управления результатами проведенного анализа). При этом рассмотрению подлежат конфиденциальность или важность информации (возможное вредное влияние на бизнес) и соответствующие потенциальные угрозы и уязвимости. В случае более значимого вредного влияния на деловые операции организации следует обратиться к матрице видов риска, представленной в таблице 5.

Таблица 5 - Матрица видов риска безопасности и ссылок на номера пунктов, описывающих потенциальные защитные зоны

| Тип риска | Ссылка на доверительное отношение | |||||

| | Низкая/ | Средняя/ | Высокая/ | Низкая/ | Средняя/ | Высокая/ |

| Раскрытие конфиденциальности | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 |

| 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | |

| | 13.2.6 | 13.2.4 | 13.2.5 | 13.2.4 | 13.2.4 | 13.2.5 |

|

| 13.4 | 13.2.6 | 13.2.6 | 13.2.6 | 13.2.6 | 13.2.6 |

| | 13.5 | 13.3.2 | 13.3.2 | 13.3.2 | 13.3.2 | 13.3.2 |

| | 13.7 | 13.3.3 | 13.3.3 | 13.3.4 | 13.3.3 | 13.3.5 |

| | 13.8 | 13.3.4 | 13.3.4 | 13.4 | 13.3.4 | 13.4 |

| | 13.9 | 13.4 | 13.3.5 | 13.5 | 13.4 | 13.7 |

| | 13.12 | 13.5 | 13.4 | 13.7 | 13.7 | 13.9 |

| | | 13.7 | 13.5 | 13.8 | 13.8 |

|

| | | 13.8 | 13.7 | 13.9 | 13.9 | |

| | | 13.9 | 13.8 | 13.12 | 13.12 | |

| | | 13.12 | 13.9 | | | |

| | | | 13.12 | | | |

| Нарушение целостности | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 |

| 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | |

| | 13.2.6 | 13.2.4 | 13.2.5 | 13.2.4 | 13.2.4 | 13.2.5 |

| | 13.4 | 13.2.6 | 13.2.6 | 13.2.6 | 13.2.6 | 13.2.6 |

| | 13.5 | 13.3.2 | 13.3.2 | 13.3.2 | 13.3.2 | 13.3.2 |

| | 13.6 | 13.3.3 | 13.3.3 | 13.3.4 | 13.3.3 | 13.3.5 |

| | 13.7 | 13.3.4 | 13.3.4 | 13.4 | 13.3.4 | 13.4 |

| | 13.8 | 13.4 | 13.3.5 | 13.5 | 13.4 | 13.6 |

| | 13.10 | 13.5 | 13.4 | 13.6 | 13.6 | 13.7 |

| | 13.12 | 13.6 | 13.5 | 13.7 | 13.7 | 13.10 |

| | | 13.7 | 13.6 | 13.8 | 13.8 | |

| | | 13.8 | 13.7 | 13.10 | 13.10 | |

| | | 13.10 | 13.8 | 13.12 | 13.12 | |

| | | 13.12 | 13.10 | | | |

| | | | 13.12 | | | |

| Потеря готовности (доступности) | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 |

| 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | |

| | 13.2.6 | 13.2.4 | 13.2.5 | 13.2.4 | 13.2.4 | 13.2.5 |

| | 13.4 | 13.2.6 | 13.2.6 | 13.2.6 | 13.2.6 | 13.2.6 |

| | 13.5 | 13.3.2 | 13.3.2 | 13.3.2 | 13.3.2 | 13.3.2 |

| | 13.6 | 13.3.3 | 13.3.3 | 13.3.4 | 13.3.4 | 13.3.5 |

| | 13.7 | 13.3.4 | 13.3.4 | 13.4 | 13.4 | 13.4 |

| | 13.8 | 13.4 | 13.3.5 | 13.5 | 13.6 | 13.6 |

| | 13.13 | 13.5 | 13.4 | 13.6 | 13.7 | 13.7 |

| | | 13.6 | 13.5 | 13.7 | 13.8 | 13.12 |

| | | 13.7 | 13.6 | 13.8 | 13.12 | 13.13 |

| | | 13.8 | 13.7 | 13.12 | 13.13 | |

| | | 13.13 | 13.8 | 13.13 | | |

| | | | 13.13 | |||

| Потеря способности подтверждать передачу/прием в сети | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 |

| 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | 13.2.3 | |

| 13.2.6 | 13.2.4 | 13.2.5 | 13.2.4 | 13.2.4 | 13.2.5 | |

| | 13.4 | 13.2.6 | 13.2.6 | 13.2.6 | 13.2.6 | 13.2.6 |

| | 13.5 | 13.3.2 | 13.3.2 | 13.3.2 | 13.3.2 | 13.3.2 |

| | 13.7 | 13.3.3 | 13.3.3 | 13.3.4 | 13.3.3 | |

| | 13.11 | 13.3.4 | 13.3.4 | 13.4 | 13.4 | 13.3.4 |

| | 13.13 | 13.4 | 13.3.5 | 13.5 | 13.7 | 13.3.5 |

| | | 13.5 | 13.4 | 13.7 | 13.11 | 13.4 |

| | | 13.7 | 13.5 | 13.11 | 13.13 | 13.7 |

| | | 13.11 | 13.7 | 13.13 | | 13.13 |

| | | 13.13 | 13.13 | | | |

| Потеря подотчетности | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 | 13.2.2 |

| 13.2.6 | 13.2.6 | 13.2.6 | 13.2.3 | 13.2.3 | 13.2.3 | |

| | 13.2.4 | 13.2.4 | 13.3.3 | 13.2.4 | 13.2.4 | 13.2.4 |

| | 13.6 | 13.3.4 | 13.3.4 | 13.2.5 | 13.2.5 | 13.2.5 |

| | 13.7 | 13.4 | 13.4 | 13.2.6 | 13.2.6 | 13.2.6 |

| | 13.8 | 13.6 | 13.6 | 13.3.3 | 13.3.3 | 13.3.3 |

| | 13.12 | 13.7 | 13.7 | 13.3.4 | 13.4 | 13.3.4 |

| | | 13.8 | 13.8 | 13.4 | 13.6 | 13.4 |

| | | 13.12 | 13.12 | 13.6 | 13.7 | 13.7 |

| | | | | 13.7 | 13.12 | |