ГОСТ Р ИСО/МЭК 10021-2-98

Группа П85

ГОСУДАРСТВЕННЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Информационная технология

ПЕРЕДАЧА ТЕКСТА. СИСТЕМЫ ОБМЕНА ТЕКСТАМИ,

ОРИЕНТИРОВАННЫЕ НА СООБЩЕНИЯ (MOTIS)

Часть 2. Общая архитектура

Information technology

Text Communication. Message-Oriented Text Interchange Systems (MOTIS)

Part 2. Overall Architecture

ОКС 35.100.70

ОКСТУ 4002

Дата введения 1999-01-01

Предисловие

1 РАЗРАБОТАН Московским научно-исследовательским центром (МНИЦ) Государственного комитета Российской Федерации по связи и информатизации

ВНЕСЕН Техническим комитетом по стандартизации ТК 22 "Информационные технологии"

2 ПРИНЯТ И ВВЕДЕН В ДЕЙСТВИЕ Постановлением Госстандарта России от 10 июля 1998 г. N 288

3 Настоящий стандарт содержит полный аутентичный текст международного стандарта ИСО/МЭК 10021-2-90 "Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения (MOTIS). Часть 2. Общая архитектура"

4 ВВЕДЕН ВПЕРВЫЕ

Введение

Введение

ГОСТ Р ИСО/МЭК 10021-2 - один из совокупности стандартов в области систем обмена текстами, ориентированных на сообщения (СОТОС). Совокупность ГОСТ Р ИСО/МЭК 10021 представляет исчерпывающую спецификацию системы обработки сообщений (СОС), охватывающую любое количество взаимодействующих открытых систем.

ГОСТ Р ИСО/МЭК 10021 состоит из нескольких частей, объединенных общим названием "Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения (MOTIS)":

- Часть 1. Общее описание системы и службы.

- Часть 2. Общая архитектура.

- Часть 3. Соглашения по определению абстрактных услуг.

- Часть 4. Система передачи сообщений. Определение абстрактных услуг и процедуры.

- Часть 5. Хранилище сообщений. Определение абстрактных услуг.

- Часть 6. Спецификации протокола.

- Часть 7. Система межперсональных сообщений.

Назначение СОС состоит в том, чтобы дать возможность пользователям обмениваться сообщениями на основе их промежуточного накопления. Сообщение, выданное от имени одного пользователя-отправителя, переносится системой передачи сообщений (СПС) и поступает к агентам одного или нескольких других пользователей-получателей. Модули доступа (МД) связывают СПС с системами обмена данными других видов (например, системами почтовой связи). При подготовке, хранении сообщений и их выводе на дисплей пользователю помогает агент пользователя (АП). Факультативно в хранении сообщений пользователю помогает хранилище сообщений (ХС). Система СПС содержит большое число агентов передачи сообщений (АПС), которые совместно выполняют функцию передачи сообщений с промежуточным накоплением.

Настоящая часть ГОСТ Р ИСО/МЭК 10021 определяет общую архитектуру СОС и служит в качестве технического введения в СОС.

Текст ГОСТ Р ИСО/МЭК 10021-2 является объектом совместного соглашения между МККТТ и ИСО. Соответствующей спецификацией МККТТ является рекомендация X.402.

ГЛАВА ПЕРВАЯ. ВВЕДЕНИЕ

1 НАЗНАЧЕНИЕ

Настоящий стандарт устанавливает общую архитектуру СОС и служит в качестве технического введения в СОС.

Другие аспекты обработки сообщений определены в других частях ГОСТ Р ИСО/МЭК 10021. Нетехническому рассмотрению обработки сообщений посвящен ГОСТ Р ИСО/МЭК 10021-1. Соглашения, используемые при определении абстрактных услуг, обеспечиваемых компонентами СОС, установлены ГОСТ Р ИСО/МЭК 10021-3. Абстрактные услуги, обеспечиваемые СПС, и процедуры, управляющие ее распределенными операциями, установлены ИСО/МЭК 10021-4. Абстрактные услуги, обеспечиваемые ХС, определены в ГОСТ Р ИСО/МЭК 10021-5. Прикладные протоколы, управляющие взаимодействием компонентов СОС, определены в ГОСТ Р ИСО/МЭК 10021-6. Система межперсональных сообщений, применение функции обработки СОС описаны в ГОСТ Р ИСО/МЭК 10021-7.

Рекомендации МККТТ и международные стандарты ИСО в области обработки сообщений сведены в таблицу 1.

Таблица 1 - Нормативные документы по стандартизации в области систем обработки сообщений

МККТТ | ИСО | Предмет рассмотрения |

Введение | ||

Х.400 | 10021-1 | Общее описание услуг и систем |

X.402 | 10021-2 | Общая архитектура |

Различные аспекты | ||

Х.403 | - | Аттестационное тестирование |

X.407 | 10021-3 | Соглашения по определению абстрактных услуг |

X.408 | - | Правила преобразования типов кодированной информации |

Абстрактные услуги | ||

Х.411 | 10021-4 | Определение абстрактных услуг СПС и процедуры распределенных операций |

X.413 | 10021-5 | Определение абстрактных услуг ХС |

Протоколы | ||

Х.419 | 10021-6 | Спецификации протоколов |

Система межперсональных сообщений | ||

Х.420 | 10021-7 | Система межперсональных сообщений |

Т.330 | - | Телематический доступ к СМПС |

Справочник - основное средство распределения обмениваемой информации между компонентами СОС является предметом рассмотрения в ИСО/МЭК 9594 (таблица 2).

Таблица 2 - Нормативные документы по стандартизации, распространяющиеся на справочники

МККТТ | ИСО | Предмет рассмотрения |

Х.500 | 9594-1 | Общее описание модели |

Х.501 | 9594-2 | Модели |

Х.509 | 9594-8 | Основы аутентификации |

Х.511 | 9594-3 | Определение абстрактных услуг |

Х.518 | 9594-4 | Процедуры распределенных операций |

Х.519 | 9594-5 | Спецификации протоколов |

Х.520 | 9594-6 | Выбранные типы атрибутов |

Х.521 | 9594-7 | Выбранные классы объектов |

Архитектурные основы обработки сообщений определены в других стандартах. Эталонная модель ВОС определена в ИСО 7498. Нотация, используемая при спецификации структур данных абстрактных услуг и прикладных протоколов, АСН.1, а также соответствующие правила кодирования определены в ГОСТ 34.973 и ГОСТ 34.974. Средства установления и разъединения ассоциаций - СЭУА определены в ГОСТ 34.981 и ГОСТ Р 34.982. Средства надежной передачи ПБДП по ассоциациям - СЭНП определены в ГОСТ Р ИСО/МЭК 9066-1 и ГОСТ Р ИСО/МЭК 9066-2. Средства обработки запросов других открытых систем - СЭУО определены в ГОСТ Р ИСО/МЭК 9072-1 и ГОСТ Р ИСО/МЭК 9072-2.

Рекомендации МККТТ и международные стандарты ИСО, на которых базируется обработка сообщений, сведены в таблицу 3.

Таблица 3 - Базовые нормативные документы по стандартизации в области СОС

МККТТ | ИСО | Предмет рассмотрения |

Модель | ||

X.200 | 7498 | Эталонная модель ВОС |

АСН.1 | ||

X.208 | 8824 | Нотация абстрактного синтаксиса |

X.209 | 8825 | Базовые правила кодирования |

Управление ассоциацией | ||

Х.217 | 8649 | Определение услуг |

Х.227 | 8650 | Спецификация протокола |

Надежная передача | ||

Х.218 | 9066-1 | Определение услуг |

Х.228 | 9066-2 | Спецификация протокола |

Удаленные операции | ||

Х.219 | 9072-1 | Определение услуг |

Х.229 | 9072-2 | Спецификация протокола |

Настоящая часть ГОСТ Р ИСО/МЭК 10021 имеет следующую структуру. Глава 1 представляет собой данное введение. Глава 2 содержит описание абстрактной модели обработки сообщений. Глава 3 определяет, каким образом можно организовать СОС, удовлетворяющую любым функциональным, физическим и организационным требованиям. В главе 4 описаны способы присвоения имен и адресация пользователей и списков распределения, а также маршрутизация информационных объектов к ним. В главе 5 описаны способы использования справочника системой СОС. В главе 6 описан способ реализации СОС с помощью ВОС. В приложениях А-G приведена важная дополнительная информация.

Никаких требований к соответствию настоящей части ГОСТ Р ИСО/МЭК 10021 не предъявляется.

2 НОРМАТИВНЫЕ ССЫЛКИ

Перечисленные ниже стандарты содержат положения, которые путем ссылок на них в данном тексте образуют положения настоящей части ГОСТ Р ИСО/МЭК 10021.

2.1 Взаимосвязь открытых систем

Настоящая часть ГОСТ Р ИСО/МЭК 10021 и другие его части ссылаются на следующие стандарты ВОС:

ГОСТ 34.971-91 (ИСО 8822-88) Информационная технология. Взаимосвязь открытых систем. Определение услуг уровня представления с установлением соединения

ГОСТ 34.973-91 (ИСО 8824-87) Информационная технология. Взаимосвязь открытых систем. Спецификация абстрактно-синтаксической нотации версии 1 (АСН.1)

ГОСТ 34.974-91 (ИСО 8825-87) Информационная технология. Взаимосвязь открытых систем. Описание базовых правил кодирования для абстрактно-синтаксической нотации версии 1 (АСН.1)

ГОСТ 34.981-91 (ИСО 8649-88) Информационная технология. Взаимосвязь открытых систем. Определение услуг сервисного элемента управления ассоциацией

ГОСТ Р 34.982-92 (ИСО 8650-88) Информационная технология. Взаимосвязь открытых систем. Определение протокола для сервисного элемента управления ассоциацией

ГОСТ Р ИСО 7498-2-98 Системы обработки информации. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации

ГОСТ Р ИСО/МЭК 9066-1-93 Системы обработки информации. Передача текста. Надежная передача. Часть 1. Модель и определение услуг

ГОСТ Р ИСО/МЭК 9066-2-93 Системы обработки информации. Передача текста. Надежная передача. Часть 2. Спецификация протокола

ГОСТ Р ИСО/МЭК 9072-1-93 Системы обработки информации. Передача текста. Удаленные операции. Часть 1. Модель, нотация и определение услуг

ГОСТ Р ИСО/МЭК 9072-2-93 Системы обработки информации. Передача текста. Удаленные операции. Часть 2. Спецификация протокола

ИСО 7498-84* Системы обработки информации. Взаимосвязь открытых систем. Базовая эталонная модель

_______________

* Оригиналы стандартов и проектов ИСО/МЭК - во ВНИИКИ Госстандарта России.

2.2 Системы справочника

Настоящая часть ГОСТ Р ИСО/МЭК 10021 и другие его части ссылаются на следующие стандарты систем справочника:

ГОСТ Р ИСО/МЭК 9594-1-98 Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 1. Общее описание принципов, моделей и услуг

ГОСТ Р ИСО/МЭК 9594-3-98 Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 3. Определение абстрактных услуг

ГОСТ Р ИСО/МЭК 9594-5-98 Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 5. Спецификация протокола

ГОСТ Р ИСО/МЭК 9594-6-98 Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 6. Выбранные типы атрибутов

ГОСТ Р ИСО/МЭК 9594-7-98 Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 7. Выбранные классы объектов

ГОСТ Р ИСО/МЭК 9594-8-98 Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 8. Основы аутентификации

ИСО/МЭК 9594-2-90* Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 2. Модели

_______________

* Оригиналы стандартов и проектов ИСО/МЭК - во ВНИИКИ Госстандарта России.

ИСО/МЭК 9594-4-90* Информационная технология. Взаимосвязь открытых систем. Справочник. Часть 4. Процедуры распределения операций

_______________

* Оригиналы стандартов и проектов ИСО/МЭК - во ВНИИКИ Госстандарта России.

2.3 Системы обработки сообщений

Настоящая часть ГОСТ Р ИСО/МЭК 10021 и другие его части ссылаются на следующие нормативные документы по стандартизации в области систем обработки сообщений:

ГОСТ Р ИСО/МЭК 10021-1-98 Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения (MOTIS). Часть 1. Общее описание системы и службы

ГОСТ Р ИСО/МЭК 10021-3-98 Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения (MOTIS). Часть 3. Соглашения по определению абстрактных услуг

ГОСТ Р ИСО/МЭК 10021-5-96 Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения (MOTIS). Часть 5. Хранилище сообщений: определение абстрактных услуг

ГОСТ Р ИСО/МЭК 10021-6-97 Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения (MOTIS). Часть 6. Спецификации протокола

ГОСТ Р ИСО/МЭК 10021-7-97 Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения (MOTIS). Часть 7. Система межперсональных сообщений

ИСО/МЭК 10021-4-95* Информационная технология. Передача текста. Системы обмена текстами, ориентированные на сообщения (MOTIS). Часть 4. Система передачи сообщений. Определение абстрактных услуг и процедуры

_______________

* Оригиналы стандартов и проектов ИСО/МЭК - во ВНИИКИ Госстандарта России.

МККТТ Т.330-88 Телематический доступ к системе межперсональных сообщений

МККТТ X.403-88 Системы обработки сообщений. Аттестационное тестирование

МККТТ X.408-88 Системы обработки сообщений. Правила преобразования типов кодированной информации

2.4 Коды стран

Настоящая часть ГОСТ Р ИСО/МЭК 10021 ссылается на следующие документы:

ИСО 3166-88* Коды представления названий стран

________________

* Оригиналы стандартов и проектов ИСО/МЭК - во ВНИИКИ Госстандарта России.

МККТТ X.121-88 Международный план нумерации для сетей данных общего пользования

2.5 Адреса на сетевом уровне

Настоящая часть ГОСТ Р ИСО/МЭК 10021 ссылается на следующие спецификации по адресации на сетевом уровне:

МККТТ Е.163-88 План нумерации для международных телефонных служб

МККТТ Е.164-88 План нумерации для эры ISDN

3 ОПРЕДЕЛЕНИЯ

В настоящей части ГОСТ Р ИСО/МЭК 10021 и в совокупности его частей применимы следующие определения.

3.1 Взаимосвязь открытых систем

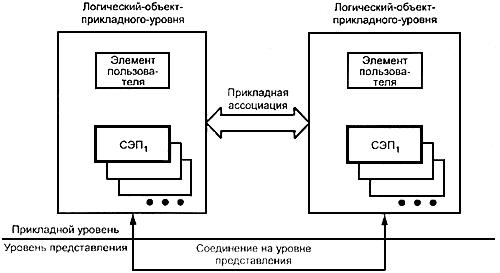

В настоящей части ГОСТ Р ИСО/МЭК 10021 и в совокупности его частей использованы следующие термины, определенные в ИСО 7498, а также наименования семи уровней эталонной модели:

- абстрактный синтаксис;

- логический объект прикладного уровня (ЛОП);

- прикладной процесс;

- протокольный блок данных прикладного уровня (ПБДП);

- сервисный элемент прикладного уровня (СЭП);

- задача распределенной обработки информации;

- уровень;

- открытая система;

- взаимосвязь открытых систем (ВОС);

- равноправный;

- контекст уровня представления;

- протокол;

- эталонная модель;

- синтаксис передачи;

- элемент пользователя.

В настоящей части ГОСТ Р ИСО/МЭК 10021 и в совокупности его частей использованы следующие термины, определенные в ГОСТ 34.973 и ГОСТ 34.974, а также наименования типов данных значений:

- абстрактная синтаксическая нотация один (АСН.1);

- базовые правила кодирования;

- явный;

- экспорт;

- неявный;

- импорт;

- макрокоманда;

- модуль;

- тег;

- тип;

- значение.

В настоящей части ГОСТ Р ИСО/МЭК 10021 и в совокупности его частей использованы следующие термины, определенные в ГОСТ 34.981:

- прикладная ассоциация; ассоциация;

- прикладной контекст;

- сервисный элемент управления ассоциацией;

- инициатор;

- ответчик.

В настоящей части ГОСТ Р ИСО/МЭК 10021 и в совокупности его частей использованы следующие термины, определенные в ГОСТ Р ИСО/МЭК 9066-1:

- надежная передача (НП);

- сервисный элемент надежной передачи (СЭНП).

В настоящей части ГОСТ Р ИСО/МЭК 10021 и в совокупности его частей использованы следующие термины, определенные в ГОСТ Р ИСО/МЭК 9072-1:

- аргумент;

- асинхронный;

- связка;

- параметр;

- удаленная ошибка;

- удаленная операция;

- сервисный элемент удаленных операций (СЭУО);

- результат;

- синхронный;

- развязка.

3.2 Системы справочника

В настоящей части ГОСТ Р ИСО/МЭК 10021 и в совокупности его частей использованы следующие термины, определенные в ИСО/МЭК 9594 и ГОСТ Р ИСО/МЭК 9594:

- атрибут;

- сертификация;

- уполномоченный по сертификации;

- маршрут сертификации;

- элемент справочника; элемент;

- агент системы справочника (АСС);

- справочник;

- функция рандомизации;

- имя;

- класс объекта;

- объект;

- простая аутентификация;

- строгая аутентификация.

3.3 Системы обработки сообщений

Для настоящей части ГОСТ Р ИСО/МЭК 10021 применимы термины, приведенные в приложении G.

4 СОКРАЩЕНИЯ

Для настоящей части ГОСТ Р ИСО/МЭК 10021 применимы сокращения, приведенные в приложении G.

5 СОГЛАШЕНИЯ

В настоящей части ГОСТ Р ИСО/МЭК 10021 использованы излагаемые ниже описательные соглашения.

5.1 Абстрактная синтаксическая нотация один (АСН.1) .

В настоящем стандарте использованы различные, основанные на АСН.1 описательные соглашения, приведенные в приложениях А и С, с целью определить специфичную для обработки сообщений информацию, которая может содержаться в справочнике. В частности, для определения специфичных для обработки сообщений классов, атрибутов и синтаксисов атрибутов использованы макрокоманды OBJECT-CLASS, ATTRIBUTE и ATTRIBUTE-SYNTAX из ИСО/МЭК 9594-2.

Нотация АСН.1 представлена как в приложении А для большей наглядности, так и в избыточном объеме в приложении С в качестве справочного материала. Если между этими двумя представлениями обнаружено различие, то указана ошибка спецификации.

Заметим, что теги АСН.1 неявно предполагаются по всему модулю АСН.1, который определен в приложении С; в этом отношении данный модуль является определительным.

5.2 Ранги

Всякий раз, когда в настоящем стандарте описывается класс структуры данных (например, адреса О/П), имеющий компоненты (например, атрибуты), каждому компоненту присваивается один из следующих рангов:

- обязательный (О): обязательный компонент должен быть представлен в каждом образце класса;

- факультативный (Ф): факультативный компонент должен быть представлен в образце класса по усмотрению объекта (например, пользователя), поставляющего данный образец. Значение по умолчанию отсутствует;

- по умолчанию (ПУ): компонент по умолчанию должен быть представлен в каждом образце класса по усмотрению объекта (например, пользователя), поставляющего данный образец. При отсутствии значений по умолчанию применяется значение, специфицированное настоящей частью ГОСТ Р ИСО/МЭК 10021;

- условный (У): условный компонент должен присутствовать в каждом образце класса в соответствии с требованиями настоящей части ГОСТ Р ИСО/МЭК 10021.

5.3 Термины

В тексте остальной части настоящего стандарта приняты следующие шрифтовые выделения: определяемые термины - полужирный шрифт; термины, на которых даны ссылки до их определения, - курсив, а в остальных случаях - светлый шрифт.

Термины, представляющие собственное имя, напечатаны с прописной буквы, термины общего назначения - со строчной.

ГЛАВА ВТОРАЯ. АБСТРАКТНЫЕ МОДЕЛИ

6 ОБЩЕЕ ОПИСАНИЕ

В данном разделе представлены абстрактные модели обработки сообщений, которые обеспечивают архитектурную основу для более подробных спецификаций, представленных в других частях ГОСТ Р ИСО/МЭК 10021.

Обработка сообщений - это задача распределенной обработки информации, которая объединяет следующие присущие ей более частные задачи:

- передача сообщений: перенос информационных объектов не в реальном масштабе времени от одного участника к другому с использованием ЭВМ в качестве посредников;

- хранение сообщений: автоматическое хранение информации для последующего поиска информационных объектов, переносимых посредством передачи сообщений.

В данном разделе рассмотрены следующие вопросы:

- функциональная модель;

- информационная модель;

- операционная модель;

- модель защиты.

Примечание - Обработка сообщений имеет различные применения, одним из которых является межперсональное сообщение, описанное в ГОСТ Р ИСО/МЭК 10021-7.

7 ФУНКЦИОНАЛЬНАЯ МОДЕЛЬ

В данном разделе изложена функциональная модель обработки сообщений. Конкретная реализация этой модели - предмет рассмотрения в других частях ГОСТ Р ИСО/МЭК 10021.

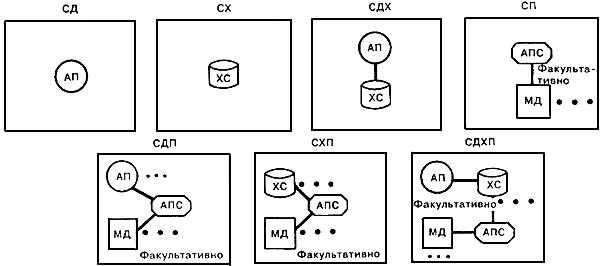

Функциональная среда обработки сообщений охватывает "первичные" функциональные объекты различных типов: систему обработки сообщений (СОС), пользователей и списки распределения. В свою очередь, СОС может быть подразделена на более мелкие "вторичные" функциональные объекты различных типов: систему передачи сообщений (СПС); агентов пользователя, хранилища сообщений и модули доступа. В свою очередь, СПС может быть разделена на еще более мелкие "третичные" функциональные объекты простого типа - агенты передачи сообщений.

Ниже приведено отдельное описание каждого первичного, вторичного и третичного типов функциональных объектов и выбранных типов модулей доступа.

Как подробно изложено ниже, функциональные объекты иногда настраиваются на одно или несколько применений обработки сообщений, например на межперсональные сообщения (см. ГОСТ Р ИСО/МЭК 10021-7 и рекомендацию Т.330 МККТТ). Функциональный объект, настроенный на какое-либо применение, воспринимает синтаксис и семантику содержимого сообщений, обмениваемых при таком применении.

Как частное решение, функциональные объекты могут обладать возможностями, выходящими за рамки возможностей, специфицированных в ГОСТ Р ИСО/МЭК 10021. В частности, типичный агент пользователя обладает возможностями подготовки, изображения и хранения сообщений, которые не стандартизованы.

7.1 Первичные функциональные объекты

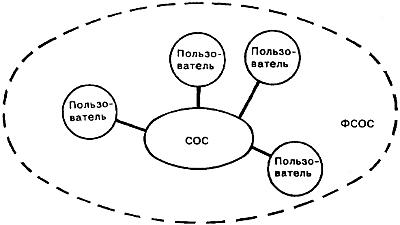

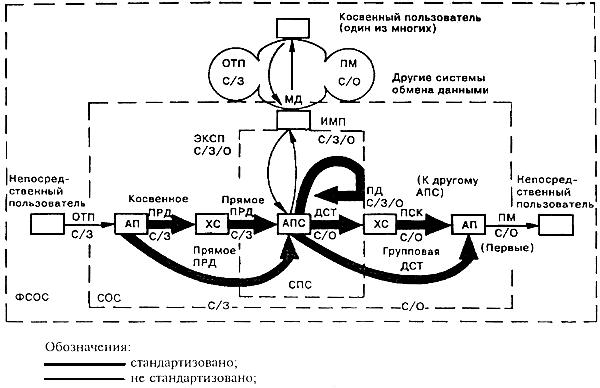

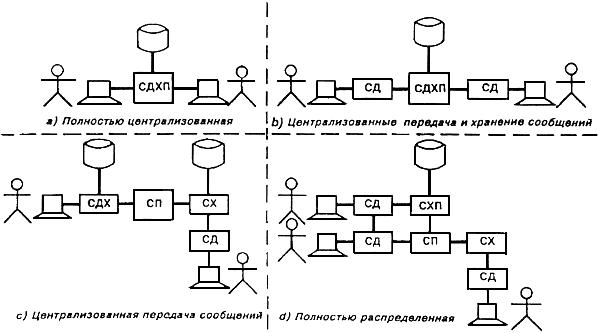

Функциональная среда обработки сообщений (ФСОС), изображенная на рисунке 1, охватывает систему обработки сообщений, пользователей и списки распределения. Первичные функциональные объекты взаимодействуют друг с другом. Ниже определены и описаны их типы.

Рисунок 1 - Функциональная среда обработки сообщений

Рисунок 1 - Функциональная среда обработки сообщений

7.1.1 Система обработки сообщений

Основное назначение обработки сообщений состоит в переносе информационных объектов от одного партнера к другому. Функциональный объект, который помогает выполнять эту функцию, называется системой обработки сообщений.

Среда ФСОС содержит одну СОС.

7.1.2 Пользователи

Основное назначение СОС состоит в переносе информационных объектов от одного пользователя к другому. Функциональный объект (например, человек), который участвует в обработке сообщений (а не обеспечивает ее), называется пользователем.

Различают следующие виды пользователей:

- непосредственный пользователь - пользователь, участвующий в обработке сообщений путем непосредственного использования СОС;

- косвенный пользователь - пользователь, который участвует в обработке сообщений путем косвенного использования СОС, т.е. через другую систему обмена данными (например, систему почтовой связи или сеть телекса), с которой связана данная СОС.

ФСОС может охватывать любое число пользователей.

7.1.3 Списки распределения

С помощью СОС пользователь передает информационные объекты заранее определенным группам пользователей, а также отдельным пользователям. Функциональный объект, представляющий заранее определенную группу пользователей и другие СР, называется списком распределения (СР).

СР не идентифицирует ни одного или идентифицирует несколько пользователей и СР, называемых его членами. Последний из СР (при наличии нескольких) считается гнездовым. Запрос к СОС на перенос информационного объекта (например, сообщения) в СР равноценен запросу на перенос этого объекта членам СР. Заметим, что это положение имеет рекурсивный характер.

Правом или разрешением на перенос сообщений конкретному СР можно управлять. Это право называется правом предоставления. Как частное решение, на использование СР можно наложить дальнейшие ограничения.

ФСОС может содержать любое число СР.

Примечание - Список СР может быть еще более ограничен, например только переносом сообщений с предписанным типом содержимого.

7.2 Вторичные функциональные объекты

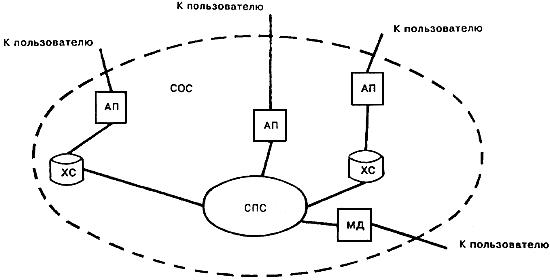

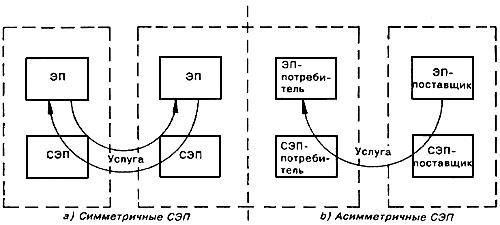

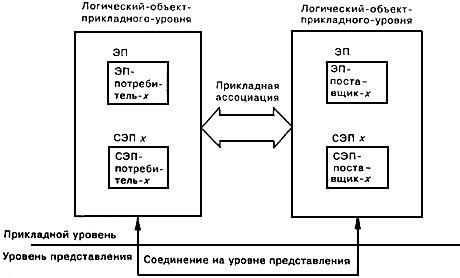

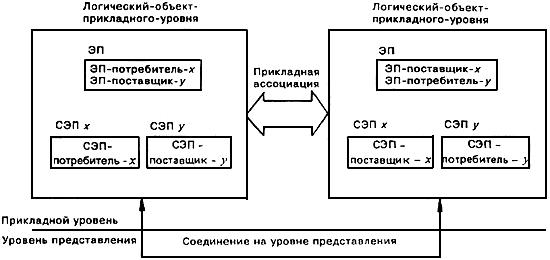

СОС содержит систему передачи сообщений, агентов пользователя, хранилища сообщений и модули доступа (рисунок 2). Эти вторичные функциональные объекты взаимодействуют друг с другом. Ниже определены и описаны их типы.

Рисунок 2 - Система обработки сообщений

Рисунок 2 - Система обработки сообщений

7.2.1 Система передачи сообщений

СОС переносит информационные объекты отдельным пользователям и членам СР. Функциональный объект, который фактически осуществляет этот перенос, называется системой передачи сообщений (СПС). СПС представляет собой систему обмена данными с промежуточным накоплением сообщений и может быть рассмотрена как основа СОС.

СПС - это универсальная, обеспечивающая все применения обработки сообщений система. Кроме того, СПС может быть приспособлена к одному или нескольким конкретным приложениям, поскольку она может осуществлять преобразование.

СОС содержит одну СПС.

7.2.2 Агенты пользователя

Функциональный объект, с помощью которого отдельный непосредственный пользователь участвует в обработке сообщений, называется агентом пользователя (АП).

Типичный АП приспособлен к одному или нескольким конкретным применениям обработки сообщений.

СОС может содержать любое число АП.

Примечание - АП, который обслуживает пользователя - человека взаимодействует с ним через устройства ввода/вывода (например, клавиатуру, дисплей, сканер, принтер или их комбинацию).

7.2.3 Хранилища сообщений

Типичный пользователь должен хранить получаемые информационные объекты. Функциональный объект, который предоставляет непосредственному пользователю (отдельному) возможность хранения сообщений, называется хранилищем сообщений (ХС). Каждое ХС логически связано с одним АП, но не каждый АП логически связан с ХС.

Каждое ХС является универсальным, т.е. обеспечивает все применения обработки сообщений. Кроме того, ХС может быть приспособлено к одному или нескольким конкретным применениям таким образом, чтобы у него было больше возможностей для предоставления сообщений и обеспечения поиска сообщения в соответствии с данным применением.

СОС может содержать любое число ХС.

Примечание - Как частное решение, АП может обеспечить память для информационных объектов, которая либо дополняет, либо заменяет память ХС.

7.2.4 Модули доступа

Функциональный объект, который связывает другую систему обмена данными (например, систему почтовой связи или сеть телекса) с СПС и через который ее клиенты участвуют в качестве косвенных пользователей в обработке сообщений, называется модулем доступа (МД).

Типичный МД приспособлен к конкретной системе обмена данными и к одному или нескольким конкретным применениям обработки сообщений.

СОС может содержать любое число МД.

7.3 Третичные функциональные объекты

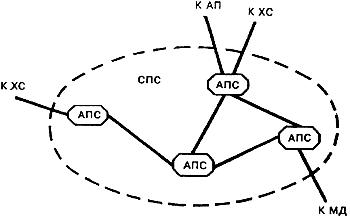

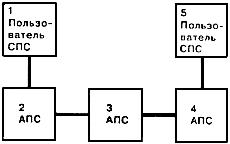

СПС имеет агентов передачи сообщений (рисунок 3). Эти третичные объекты взаимодействуют между собой. Ниже определены и описаны их типы.

Рисунок 3 - Система передачи сообщений

Рисунок 3 - Система передачи сообщений

7.3.1 Агенты передачи сообщений

СПС переносит информационные объекты к пользователям и к СР методом промежуточного накопления сообщений. Функциональный объект, который обеспечивает одно звено в цепочке промежуточного накопления сообщений СОС, называется агентом передачи сообщений (АПС).

Каждый АПС является универсальным, т.е. обеспечивает все применения обработки сообщений. Кроме того, АПС может быть приспособлен к одному или нескольким конкретным применениям, поскольку он может осуществлять преобразование.

СПС может содержать любое число АПС.

7.4 Выбранные типы МД

Как было отмечено выше, СОС взаимодействует с системами обмена данными других типов через МД. Описание некоторых выбранных типов МД - физической доставки, служб телематики и телекса - приведено в 7.4.1; 7.4.2; 7.4.3.

7.4.1 Физическая доставка

Модуль доступа физической доставки (МДФД) - это МД, который подвергает сообщения (но не зонды и не отчеты) физическому изображению и переносит результирующие физические сообщения в систему физической доставки.

Преобразование сообщения в физическое сообщение называется физическим изображением. Физическое сообщение представляет собой физический объект (например, букву и ее изображение на бумаге), который воплощает сообщение.

Система физической доставки (СФД) - это система, которая осуществляет физическую доставку. Одним из важных видов СФД являются системы почтовой связи. Физическая доставка - это перенос физического сообщения к клиенту СФД, одному из косвенных пользователей, которым МДФД предоставляет возможности обработки сообщений.

К применениям обработки сообщений, обеспечиваемым каждым МДФД, относится применение "межперсональные сообщения" (см. ГОСТ Р ИСО/МЭК 10021-7).

7.4.2 Телематика

Модули доступа службы телематики, которые обеспечивают исключительно межперсональные сообщения, описаны в ГОСТ Р ИСО/МЭК 10021-7.

7.4.3 Телекс

Модули доступа службы телекса, которые обеспечивают исключительно межперсональные сообщения, описаны в ГОСТ Р ИСО/МЭК 10021-7.

8 ИНФОРМАЦИОННАЯ МОДЕЛЬ

В разделе 8 определена информационная модель обработки сообщений. Конкретная реализация модели является предметом рассмотрения в других частях ГОСТ Р ИСО/МЭК 10021.

СОС и СПС могут переносить информационные объекты трех классов: сообщения, зонды и отчеты. Эти классы перечислены в графе 1 таблицы 4. Для каждого из перечисленных классов в графах 2-6 таблицы 4 указаны виды функциональных объектов (пользователи, АП, ХС, АПС и МД), которые являются конечными отправителями и получателями таких объектов.

Таблица 4 - Переносимые информационные объекты

Информационный объект | Функциональный объект | ||||

Пользователь | АП | ХС | АПС | МД | |

1 | 2 | 3 | 4 | 5 | 6 |

Сообщение | ОП | - | - | - | - |

Зонд | О | - | - | П | - |

Отчет | П | - | - | О | - |

Обозначения: | |||||

О - конечный отправитель; | |||||

П - конечный получатель. | |||||

Ниже приведены определение и описание каждого из информационных объектов, перечисленных в таблице 4.

8.1 Сообщения

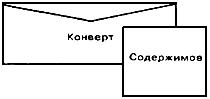

Основное назначение передачи сообщений состоит в переносе информационных объектов, называемых сообщениями, от одного пользователя к другим. Сообщение состоит из следующих частей, показанных на рисунке 4:

а) конверт - информационный объект, состав которого изменяется с каждым шагом трансмиттала и который по-разному идентифицирует отправителя и потенциальных получателей сообщения, документирует его предыдущие передачи, направляет последующие передачи через СПС и характеризует его содержимое;

б) содержимое - информационный объект, который не анализируется и не модифицируется системой СПС, за исключением преобразования, выполняемого при переносе сообщения.

Рисунок 4 - Конверт и содержимое сообщения

Рисунок 4 - Конверт и содержимое сообщения

Одна из частей информации, создаваемая конвертом, идентифицирует тип содержимого. Тип содержимого представляет собой идентификатор (объектный идентификатор АСН.1 или целое число), который обозначает синтаксис и семантику всего содержимого. Этот идентификатор дает возможность СПС определять доставляемость сообщения конкретным пользователям и позволяет АП и ХС интерпретировать и обрабатывать содержимое.

Другая часть информации, создаваемая конвертом, идентифицирует типы кодированной информации, представленной в содержимом. Тип кодированной информации (ТКИ) - это идентификатор (объектный идентификатор АСН.1 или целое число), который обозначает среду и формат (например, текст МК5 или группу 3 факсимильной службы) отдельных частей содержимого. Кроме того, он позволяет СПС определять доставляемость сообщения конкретным пользователям и идентифицировать его возможности обеспечивать доставляемость сообщения путем преобразования части содержимого из одного ТКИ в другой.

8.2 3онды

Другое назначение передачи сообщений состоит в переносе информационных объектов, называемых зондами, от одного пользователя до некоторой близости к другим пользователям (т.е. до АПС, обслуживающих этих пользователей). Зонд описывает класс сообщения и используется для определения доставляемости таких сообщений.

Сообщение, описанное зондом, называется описываемым сообщением.

Зонд содержит только один конверт. Этот конверт содержит почти такую же информацию, что и сообщение. Помимо типа содержимого и типов кодированной информации описанного сообщения, конверт зонда указывает длину его содержимого.

Предоставление зонда требует от СПС точно такого же поведения, как и при предоставлении любого описанного сообщения, за исключением того, что в случае зонда расширение и доставка СР не производятся. В частности (и отвлекаясь от последствий подавления расширения СР), зонд обусловливает выдачу тех же отчетов, какие обусловливало бы любое описанное сообщение, благодаря чему обеспечена используемость зондов.

8.3 Отчеты

Третье назначение передачи сообщений состоит в переносе информационных объектов, называемых отчетами, к пользователю. Генерируемый СПС отчет увязывает результат или прогресс трансмиттала сообщения или зонда с одним или несколькими потенциальными получателями.

Сообщение или зонд, которое (ый) является субъектом отчета, называется субъектным сообщением или субъектным зондом.

Отчет, относящийся к конкретному потенциальному получателю, переносится к отправителю субъектного сообщения или зонда, если только потенциальный получатель не является членом-получателем. В последнем случае отчет переносится в СР, членом которого является член-получатель. Как частное решение (т.е. обусловленное политикой, установленной для данного конкретного СР), отчет может далее переноситься к владельцу СР либо к кому-то, содержащему СР (в случае гнездования), либо к отправителю субъектного сообщения (в противном случае), либо к тому и к другому.

Передача отдельного отчета может иметь следующие результаты:

а) отчет о доставке - доставка, экспорт или подтверждение субъектного сообщения или зонда, или расширение СР;

б) отчет о недоставке - недоставка или неподтверждение субъектного сообщения или зонда.

Отчет может охватывать один или несколько отчетов о доставке и (или) недоставке. Сообщение или зонд могут обусловить несколько отчетов о доставке и (или) недоставке, относящихся к конкретному потенциальному получателю. Каждый из них отмечает прохождение различных шагов или событий трансмиттала.

9 ОПЕРАЦИОННАЯ МОДЕЛЬ

В данном разделе описана операционная модель обработки сообщений. Конкретная реализация модели рассмотрена в других частях ГОСТ Р ИСО/МЭК 10021.

СОС может переносить информационный объект к отдельным пользователям, спискам СР либо к тем и другим. Такой перенос, называемый трансмитталом, составляющие его части и те функции, которые выполняют в нем пользователи и списки СР, определены и описаны ниже.

9.1 Трансмиттал

Перенос или попытка переноса сообщения или зонда называется трансмитталом. Трансмиттал включает в себя перенос сообщения от его отправителя к его потенциальным получателям и перенос зонда от его отправителя к агентам АПС, способным подтвердить доставляемость описанного сообщения к потенциальным получателям зонда. К трансмитталу относится также перенос или попытка переноса к отправителю сообщения или зонда любых обусловленных ими отчетов.

Трансмиттал состоит из последовательности шагов и событий. Шаг трансмиттала (или шаг) - это перенос сообщения, зонда или отчета от одного функционального объекта к другому, смежному с ним объекту. Событие трансмиттала (или событие) - это обработка сообщения, зонда или отчета внутри функционального объекта, которая может оказать влияние на выбор функциональным объектом следующего шага или события трансмиттала.

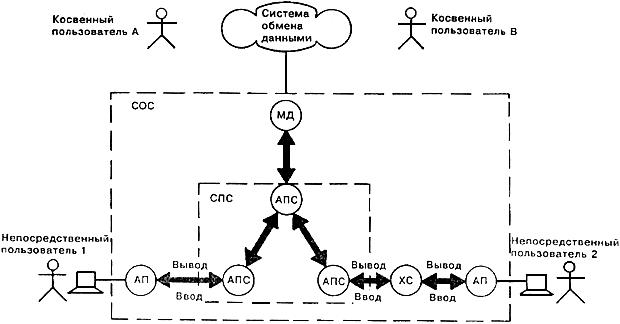

Информационный поток трансмиттала изображен на рисунке 5, где показаны виды тех функциональных объектов (непосредственных пользователей, косвенных пользователей, АП, ХС, АПС и МД), которые могут участвовать в трансмиттале, информационных объектов (сообщений, зондов и отчетов), которые могут переноситься от одних объектов к другим, и имена шагов трансмиттала, с помощью которых выполняются эти переносы.

Рисунок 5 - Информационный поток трансмитталов

С - сообщение; З - зонд; О - отчет; ОТП - отправка; ПРД - предоставление; ИМП - импорт; ПД - передача; ЭКСП - экспорт; ДСТ - доставка; ПСК - поиск; ПМ - прием

Рисунок 5 - Информационный поток трансмитталов

Рисунок 5 позволяет видеть, что процесс поиска сообщения или отчета может повторяться и что только первый перенос полученного объекта от АП к пользователю является получением.

Одно из событий играет различительную роль в трансмиттале. Расщепление размножает сообщение или зонд и распределяет ответственность за непосредственных получателей среди образующихся информационных объектов. Непосредственными получателями называются потенциальные получатели, имеющие дело с конкретным сообщением или зондом. Агент АПС разбивает процесс расщепления на этапы, если следующий шаг или событие, необходимое для переноса сообщения или зонда к некоторому непосредственному получателю, отличается от шага или события, необходимого для подобного переноса к другим получателям. Последующее описание каждого шага или события предполагает, что этот шаг или событие подходит ко всем непосредственным получателям. При необходимости эту ситуацию можно создать методом расщепления.

9.2 Роли трансмиттала

Пользователи и СР играют различные роли в трансмиттале сообщений или зондов. Эти роли неформально классифицированы как роли "источника", роли "адресата" или состояния, в которые могут быть введены пользователи или СР.

Пользователь может играть следующие роли "источника" в трансмиттале сообщения:

а) отправитель - пользователь (но не СР), который является конечным источником сообщения или зонда.

Пользователь или СР может играть любую из следующих ролей "адресата" в трансмиттале сообщения или зонда:

а) назначенный получатель - один из пользователей или СР, которого отправитель определяет как назначенного адресата сообщения или зонда;

б) альтернативный получатель, назначенный-отправителем, - пользователь или СР (при наличии), которым отправитель просит передать сообщение или зонд при невозможности их передачи конкретному назначенному получателю;

в) член-получатель - пользователь или СР, которым передается сообщение (но не зонд) в результате расширения СР;

г) альтернативный получатель, назначенный-получателем, - пользователь или СР (при наличии), которого может избрать назначенный, альтернативный, определенный отправителем получатель или член-получатель для переадресации сообщений.

Пользователь или СР может получить любой из следующих статусов в ходе трансмиттала сообщения или зонда:

а) потенциальный получатель - любой пользователь или СР, которому (т.е. по направлению к которому) передается сообщение или зонд в любой момент процесса передачи. Это непременно назначенный, альтернативный получатель, определенный-отправителем, член-получатель или альтернативный получатель, назначенный-получателем;

б) фактический получатель (или получатель) - потенциальный получатель, которому осуществляется доставка или выдача подтверждения.

9.3 Шаги трансмиттала

Виды шагов, которые могут иметь место в трансмиттале, перечислены в графе 1 таблицы 5. Для каждого из перечисленных видов в графе 2 указано, стандартизован ли данный шаг ГОСТ Р ИСО/МЭК 10021, в графах 3-5 указаны те виды информационных объектов - сообщения, зонды и отчеты, которые могут переноситься в таком шаге; в графах 6-10 указаны те виды функциональных объектов - пользователи, АП, ХС, АПС и МД, которые могут участвовать в таких шагах в качестве источника или адресата объекта.

Таблица 5 - Шаги трансмиттала

Информационные объекты | Функциональные объекты | ||||||||

Шаг | Стандартизован? | С | З | О | Пользователь | АП | ХС | АПС | МД |

1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 |

Отправка | Нет | Х | X | - | И | А | - | - | - |

Предоставление | Да | Х | X | - | - | И | ИА | А | - |

Импорт | Нет | Х | X | X | - | - | - | А | И |

Передача | Да | Х | X | X | - | - | - | ИА | - |

Экспорт | Нет | Х | X | X | - | - | - | И | А |

Доставка | Да | Х | - | X | - | А | А | И | - |

Поиск | Да | Х | - | X | - | А | И | - | - |

Получение | Нет | Х | - | X | П | И | - | - | - |

Обозначения: | |||||||||

С - сообщение; А - адресат; И - источник; О - отчет; З - зонд; Х - разрешено. | |||||||||

Строки таблицы 5 разделены на три части. Шаги, перечисленные в верхней части, относятся к "созданию" сообщений и зондов, шаги нижней части - к "расположению" сообщений и отчетов, а шаги средней части - к "ретрансляции" сообщений, зондов и отчетов.

Ниже приведены определение и описание каждого из видов шагов трансмиттала, перечисленных в таблице 5.

9.3.1 Отправка

На шаге отправка сообщение или зонд переносится либо от непосредственного пользователя к своему АП, либо от косвенного пользователя к обслуживающей его системе обмена данными. Этот шаг, являющийся первым шагом трансмиттала, порождает сообщение или зонд.

Указанный выше пользователь является отправителем сообщения или зонда. На этом шаге отправитель идентифицирует назначенных получателей сообщения или зонда. Кроме того, для каждого назначенного получателя отправитель может (но необязательно) идентифицировать альтернативного получателя, определенного-отправителем.

9.3.2 Предоставление

На шаге предоставления сообщение или зонд переноситя к АПС и, таким образом, предоставляется СПС. Различают два вида предоставления:

а) косвенное предоставление - шаг трансмиттала, в котором АП отправителя передает сообщение или зонд своему ХС и в котором ХС осуществляет прямое предоставление. Этот шаг следует за шагом отправки.

Этот шаг может быть выполнен только при наличии у пользователя ХС;

б) прямое предоставление - шаг трансмиттала, в котором АП и ХС отправителя передает сообщение или зонд АПС. Этот шаг, следующий за шагом отправки, выполняется как часть косвенного предоставления.

Этот шаг может быть выполнен независимо от наличия у пользователя ХС.

Косвенное и прямое предоставления функционально эквивалентны, за исключением того, что первое обладает дополнительными возможностями. Косвенное предоставление может отличаться от прямого предоставления и в других отношениях (например, числом открытых систем, с которыми такая реализация АП может взаимодействовать), и по этой причине предпочтительно прямое предоставление.

Объект АП или ХС, участвующий в предоставлении, называется агентом предоставления. Агент предоставления становится известным СПС в процессе регистрации, в результате которой агент предоставления и АПС сообщают друг другу свои имена, места расположения и любые другие параметры, необходимые для их взаимодействия.

9.3.3 Импорт

На шаге импорт АП передает АПС сообщение, зонд или отчет. Этот шаг вводит в АПС информационный объект, порожденный в другой системе обмена данными, и следует за переносом объекта этой системой.

Примечание - Концепция импортирования имеет общий характер. Выполнение этого шага, конечно, разное в разных типах АП.

9.3.4 Передача

На шаге передачи один АПС передает другому АПС сообщение, зонд или отчет. На этом шаге, следующем сразу за шагом предоставления, импорта или (априори) передачи, информационный объект транспортируется на физическое и иногда организационное расстояние.

Этот шаг, разумеется, может быть выполнен только в том случае, если СПС содержит несколько АПС.

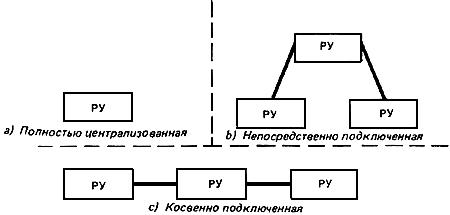

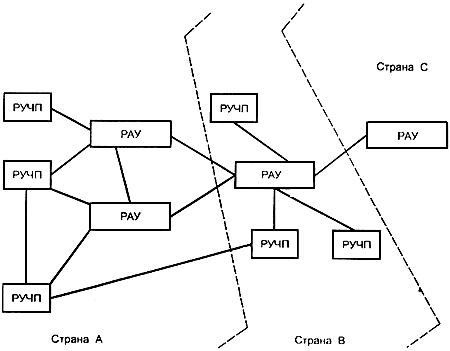

Различают следующие виды передачи в зависимости от числа участвующих РУ:

а) внутренняя передача - передача, выполняемая участвующими АПС внутри одного РУ;

б) внешняя передача - передача, выполняемая участвующими АПС в разных РУ.

9.3.5 Экспорт

На шаге экспорта АПС передает АП сообщение, зонд или отчет. На этом шаге, следующем сразу за шагом предоставления, импорта или передачи, из СПС извлекается информационный объект, направляемый в другую систему обмена данными.

Как часть этого шага АПС может вырабатывать отчет о доставке.

Примечание - Концепция экспортирования имеет общий характер. Выполнение этого шага, конечно, разное в разных типах АП.

9.3.6 Доставка

На шаге доставки АПС передает в ХС или в АП сообщение или отчет. Объекты ХС и АП являются объектами потенциального получателя сообщения или отправителя субъектного сообщения или зонда. На этом шаге, следующем сразу за шагом прямого предоставления, импорта или передачи, информационный объект вручается представителю пользователя. На этом шаге также соответствующий пользователь устанавливается в состояние фактического получателя.

При передаче сообщения АПС может в рамках этого шага выработать отчет о доставке.

Участвующие в доставке ХС и АП называются агентами доставки. Агент доставки становится известен СПС в процессе регистрации, в результате которой агент доставки и СПС становятся взаимно информированными об именах, местах расположения и других параметрах, необходимых для их взаимодействия.

9.3.7 Поиск

На шаге поиска ХС пользователя передает своему АП сообщение или отчет. Указанный пользователь является фактическим получателем сообщения либо отправителем субъектного сообщения или зонда. На этом шаге, который следует за шагом доставки или (априори) поиска, из памяти без разрушения считывается информационный объект.

Этот шаг может быть выполнен только в том случае, если пользователь имеет ХС.

9.3.8 Получение

На шаге получения либо АП переносит сообщение или отчет своему непосредственному пользователю, либо система обмена данными, обслуживающая косвенного пользователя, переносит такой информационный объект этому пользователю. В любом случае на этом шаге объект переносится к его конечному адресату.

В случае непосредственного пользователя этот шаг следует за шагом доставки объекта или первого (только) поиска. В случае косвенного пользователя он следует за переносом информационного объекта системой обмена данными, обслуживающей пользователя. В любом случае пользователь является потенциальным получателем (а в случае непосредственного пользователя - фактическим получателем) передаваемого сообщения либо отправителем субъектного сообщения или зонда.

9.4 События трансмиттала

Виды событий, которые могут происходить в трансмиттале, перечислены в графе 1 таблицы 6. Для каждого перечисленного вида событий в графах 2-4 указаны те виды информационных объектов (сообщения, зонды и отчеты), для которых такие события могут разделяться на этапы, а в графах 3-9 указаны те виды функциональных объектов (пользователи, АП, ХС, АПС и МД), которые могут разделять такие события на этапы.

Таблица 6 - События трансмиттала

| Информационные объекты | Функциональные объекты | ||||||

С | З | О | Пользователь | АП | ХС | АПС | МД | |

1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 |

Расщепление | Х | X | - | - | - | - | Х | - |

Объединение | Х | X | X | - | - | - | Х | - |

Разрешение имен | Х | X | - | - | - | - | Х | - |

Расширение СР | Х | - | - | - | - | - | Х | - |

Переадресация | Х | X | - | - | - | - | Х | - |

Преобразование | Х | X | - | - | - | - | Х | - |

Недоставка | Х | - | X | - | - | - | Х | - |

Неподтверждение | - | X | - | - | - | - | Х | - |

Подтверждение | - | X | - | - | - | - | Х | - |

Маршрутизация | Х | X | X | - | - | - | Х | - |

Обозначения: | ||||||||

С - сообщение; З - зонд; О - отчет; Х - разрешено. | ||||||||

Все события происходят внутри СПС.

Ниже определен и описан каждый из видов событий трансмиттала, перечисленных в таблице 6.

9.4.1 Расщепление

В событии расщепления АПС размножает сообщение или зонд, распределяя ответственность за образуемые информационные объекты среди непосредственных получателей. Это событие обеспечивает АПС эффективную возможность переносить объект независимо к различным потенциальным получателям.

Агент АПС разделяет событие расщепления на этапы, если следующий шаг или событие, необходимые при переносе сообщения или зонда к некоторым непосредстренным получателям, отличаются от тех шагов и событий, которые необходимы при переносе к другим получателям.

9.4.2 Объединение

В событии объединения АПС объединяет нескольких экземпляров одного и того же сообщения или зонда или двух или более доставленных или недоставленных отчетов в одно и то же субъектное сообщение или зонд.

Агент АПС может, но необязательно, разбивать процесс объединения на этапы, если он определяет необходимость одинаковых событий и следующего шага для переноса различных, но сильно связанных информационных объектов их адресату.

9.4.3 Разрешение имен

В событии разрешения имен АПС добавляет к имени О/П соответствующий адрес О/П, который идентифицирует одного из непосредственных получателей сообщения или зонда.

9.4.4 Расширение СР

В событии расширения СР АПС распределяет СР среди членов непосредственных получателей сообщений (но не зондов), в результате чего эти получатели становятся членами-получателями. Это событие устраняет окольные пути из спецификации непосредственных получателей.

Конкретный СР всегда подвергается расширению СР в заранее определенном пункте СПС. Этот пункт называется пунктом расширения СР и идентифицируется адресом О/П.

Как часть этого события АПС может генерировать отчет о доставке.

Расширение СР происходит в соответствии с правом предоставления. В случае гнездового СР это право должно быть предоставлено СР, членом которого является гнездовой СР. В противном случае оно должно быть предоставлено отправителю.

9.4.5 Переадресация

В событии переадресации АПС заменяет пользователя или СР непосредственных получателей сообщений или зондов альтернативным получателем, определенным-отправителем или назначенным-получателем.

9.4.6 Преобразование

В событии преобразования АПС преобразует один ТКИ части содержимого сообщения в другой либо изменяет зонд так, чтобы он представлял описываемое сообщение как модифицированное указанным образом. Это событие повышает вероятность доставки или подтверждения информационного объекта путем его приспособления к непосредственным получателям.

Различают следующие виды преобразований в зависимости от способа преобразования ТКИ информации и получения ТКИ из выбранного преобразования:

а) явное преобразование - преобразование, при котором отправитель выбирает как начальный, так и конечный ТКИ;

б) неявное преобразование - преобразование, при котором АПС выбирает конечные ТКИ на основе начальных ТКИ и возможностей АП.

9.4.7 Недоставка

В событии недоставки АПС определяет, что СПС не может доставить сообщение своим непосредственным получателям либо не может доставить отчет отправителю субъектного сообщения или зонда. Это событие задерживает перенос объекта, который СПС считает невозможным передать.

В случае передачи сообщения АПС генерирует в рамках этого события отчет о недоставке.

Агент АПС разбивает событие недоставки на этапы, если он, например, узнает, что непосредственные получатели определены неправильно, что они не воспринимают доставку сообщений должным образом или что сообщение не было им доставлено в рамках заданных пределов времени.

9.4.8 Неподтверждение

В событии неподтверждения АПС определяет, что СПС не смогла доставить описанное сообщение непосредственным получателям зонда. Это событие определяет частично или полностью ответ на вопрос, поставленный зондом.

В рамках этого события АПС генерирует отчет о недоставке.

Агент АПС разбивает событие неподтверждения на этапы, если он, например, узнает, что непосредственные получатели определены неправильно или что они не смогут воспринять доставку описанного сообщения.

9.4.9 Подтверждение

В событии подтверждения АПС определяет, что СПС может доставить любое описанное сообщение непосредственным получателям зонда. Это событие определяет частично или полностью ответ на вопрос, поставленный зондом, и вводит непосредственных получателей в состояние фактических получателей.

В рамках этого события АПС может выработать отчет о доставке.

Агент АПС разбивает событие подтверждения на этапы, как только он определит, что непосредственные получатели заданы правильно и что непосредственные получатели, в качестве которых выступают пользователи (но не СР), могут воспринять доставку описанного сообщения. Если непосредственными получателями являются СР, то АПС разбивает подтверждение на этапы в том случае, если СР существует и отправитель имеет соответствующее право предоставления.

9.4.10 Маршрутизация

В событии маршрутизации АПС выбирает "смежного" АПС, которому он желает передать сообщение, зонд или отчет. Это событие последовательно определяет маршрут информационного объекта через СПС и (очевидно) может происходить только в том случае, если СПС содержит несколько АПС.

Различают следующие виды маршрутизации в зависимости от вида передачи, к которой они готовы:

а) внутренняя маршрутизация - маршрутизация, подготовленная для внутренней передачи (т.е. передачи внутри РУ);

б) внешняя маршрутизация - маршрутизация, подготовленная для внешней передачи (т.е. передачи между РУ).

Агент АПС разбивает процесс маршрутизации на этапы, если он не может разбить на этапы никакие другие события и выполнить какие-либо шаги, относящиеся к объекту.

10 МОДЕЛЬ ЗАЩИТЫ

В данном разделе описана абстрактная модель защиты информации для службы передачи сообщений. Конкретная реализация этой модели является предметом рассмотрения в других частях ГОСТ Р ИСО/МЭК 10021. Модель защиты создает основу для описания тех услуг защиты, которые отражают возможные угрозы для АПС (см. приложение D), и тех элементов защиты, которые обеспечивают эти услуги.

Возможности защиты - это факультативное расширение СОС, которое может быть использовано для минимизации риска раскрытия средств и ресурсов, предохраняющих от вторжений (угроз) в политику защиты информации. Их цель - обеспечить средства, независимые от услуг обмена данными, обеспечиваемых другими нижерасположенными или вышерасположенными логическими объектами. Угрозы могут отражаться путем использования физической защиты, компьютеризованной защиты (COMPUSEC) или услуг защиты, обеспечиваемых СОС. В зависимости от восприятия угроз некоторые услуги защиты СОС могут быть выбраны в сочетании с соответствующими мерами физической защиты и COMPUSEC. Услуги защиты, обеспечиваемые СОС, описаны ниже. Присвоение имен и структура услуг основаны на ГОСТ Р ИСО 7498-2.

Примечание - Несмотря на эти средства защиты, могут быть предприняты определенные вторжения в обмен данными между пользователем и СОС или между пользователями (например, в случае доступа пользователей к своим АП). Для отражения этих вторжений требуются расширения существующей модели защиты, которые являются предметом дальнейших исследований.

Во многих случаях различные перечисленные услуги охватывают широкий класс угроз.

Услуги защиты обеспечиваются путем использования элементов услуг конверта сообщений службы передачи сообщений. Конверт содержит соответствующие аргументы защиты, описанные в ИСО/МЭК 10021-4. Описание услуг защиты имеет следующую общую форму. В 10.2 перечислены услуги с определением в каждом случае услуги и указанием способа ее обеспечения с использованием элементов защиты по ИСО/МЭК 10021-4. В 10.3 описаны по отдельности элементы защиты с определением в каждом случае элемента услуги и ссылками на составляющие его аргументы по ИСО/МЭК 10021-4.

Многие из реализуемых методов основаны на механизмах шифрования. Услуги защиты СОС обеспечивают гибкий выбор алгоритмов защиты. Однако в некоторых случаях в настоящей части ГОСТ Р ИСО/МЭК 10021 полностью определено только использование асимметричного шифрования. В будущих версиях настоящей части ГОСТ Р ИСО/МЭК 10021 могут быть использованы альтернативные механизмы, основанные на симметричном шифровании.

Примечание - Не следует путать понятия "услуга защиты" и "элемент защиты", используемые в данном разделе, с понятиями "услуга" и "элемент услуги", используемыми в ГОСТ Р ИСО/МЭК 10021-1. Первые понятия используются в данном разделе для сохранения редакционного соответствия с ГОСТ Р ИСО 7498-2.

10.1 Политика защиты

Услуги защиты, обеспечиваемые СОС, должны быть способны поддерживать широкий диапазон политики защиты, выходящий за пределы самой СОС. Выбранные услуги и адресуемые угрозы будут зависеть от конкретного применения и степени ответственности системы.

Политика защиты определяет, каким образом можно уменьшить риск раскрытия средств до приемлемого уровня.

Кроме того, могут потребоваться операции между различными регионами, каждый из которых имеет собственную политику защиты. Поскольку каждый регион будет подчиняться своей собственной общей политике защиты, которая распространяется за пределы данной СОС, требуется двустороннее соглашение о взаимодействии между двумя регионами. Оно должно быть определено таким образом, чтобы не противоречить политике защиты каждого региона и быть эффективной частью общей политики защиты всех регионов.

10.2 Услуги защиты

Ниже определены услуги защиты службы передачи сообщений. Присвоение имен и структура услуг основаны на ГОСТ Р ИСО 7498-2.

Услуги защиты службы передачи сообщений подразделены на несколько широких классов. Эти классы и услуги каждого класса перечислены в таблице 7. Знак * ("звездочка") в графах под заголовком в виде X/Y означает, что данная услуга может быть предоставлена функциональным объектом типа Х функциональному объекту типа Y.

Таблица 7 - Услуги защиты службы передачи сообщений

Услуга | АП/АП | ХС/АПС | АПС/ХС | АПС/АП | АП/ХС | АП/АПС | АПС/АПС | ХС/АП |

Аутентификация отправителя | ||||||||

Аутентификация отправителя сообщения | * | * | - | * | - | - | - | - |

Аутентификация отправителя зонда | - | - | * | * | - | - | - | - |

Аутентификация отправителя отчета | - | - | - | - | * | * | * | - |

Подтверждение предоставления | - | - | - | - | - | - | * | - |

Подтверждение доставки | * | - | - | - | - | - | - | а) |

Управление доступом защиты | ||||||||

Аутентификация равноправного объекта | - | * | * | * | * | * | * | * |

Контекст защиты | - | * | * | * | * | * | * | * |

Конфиденциальность данных | ||||||||

Конфиденциальность соединения | - | * | * | * | * | * | * | * |

Конфиденциальность содержимого | * | - | - | - | - | - | - | - |

Конфиденциальность потока сообщений | * | - | - | - | - | - | - | - |

Услуги целостности данных | ||||||||

Целостность соединения | - | * | * | * | * | * | * | * |

Целостность содержимого | * | - | - | - | - | - | - | - |

Целостность последовательности сообщений | * | - | - | - | - | - | - | - |

Бесспорность | ||||||||

Бесспорность отправителя | * | - | - | * | - | - | - | - |

Бесспорность предоставления | - | - | - | - | - | - | * | - |

Бесспорность доставки | * | - | - | - | - | - | - | а) |

Разметка защиты сообщений | ||||||||

Разметка защиты сообщений | * | * | * | * | * | * | * | * |

Услуга управления защитой | ||||||||

Изменение удостоверения | - | * | - | * | * | * | * | - |

Регистрация | - | * | - | * | - | - | - | - |

Регистрация-ХС | - | * | - | - | - | - | - | - |

а) Данная услуга предоставляется ХС получателя для АП отправителя.

В ходе последующего описания услуг защиты даются ссылки на рисунок 6, который воспроизводит функциональную модель СОС в упрощенном виде. В тексте даются ссылки на номера объектов.

Рисунок 6 - Упрощенная функциональная модель СОС

Рисунок 6 - Упрощенная функциональная модель СОС

10.2.1 Услуги защиты "аутентификация отправителя"

Эти услуги защиты предусмотрены для аутентификации идентичности равноправных взаимодействующих объектов и источников данных.

10.2.1.1 Услуги защиты "аутентификация отправителя данных"

Эти услуги защиты подтверждают подлинность отправителя сообщения, зонда или отчета для всех соответствующих объектов (т.е. для АПС или принимающих пользователей-СПС). Эти услуги защиты не могут защитить от дублирования сообщений, зондов или отчетов.

10.2.1.1.1 Услуга защиты "аутентификация отправителя сообщения"

Услуга "аутентификация отправителя сообщения" позволяет удостовериться в подлинности отправителя сообщения.

Эта услуга защиты может быть обеспечена с использованием либо аутентификации отправителя сообщения, либо элемента защиты "целостность аргумента сообщения". Первая может быть использована для обеспечения услуги защиты применительно к любому из взаимодействующих партнеров (на рисунке 6 объекты от 1-го до 5-го включительно), тогда как второй может быть использован для услуг защиты применительно только к пользователям-СПС (на рисунке 6 объект 1 или 5). Выбор элемента защиты зависит от преобладающей политики защиты.

10.2.1.1.2 Услуга защиты "аутентификация отправителя зонда"

Услуга защиты "аутентификация отправителя зонда" позволяет убедиться в подлинности отправителя зонда.

Данная услуга может быть обеспечена с использованием элемента защиты "аутентификация отправителя зонда". Этот элемент защиты может быть использован для обеспечения услуги защиты применительно к любому АПС, через который передается зонд (на рисунке 6 объекты от 2-го до 4-го включительно).

10.2.1.1.3 Услуга защиты "аутентификация отправителя отчета"

Услуга защиты "аутентификация отправителя отчета" позволяет убедиться в подлинности источника отчета.

Данная услуга защиты может быть обеспечена с использованием элемента защиты "аутентификация отправителя отчета". Этот элемент защиты может быть использован с целью обеспечить услугу защиты для отправителя субъектного сообщения или зонда так же, как и для любого АПС, через который передается отчет (на рисунке 6 объекты от 1-го до 5-го включительно).

10.2.1.2 Услуга защиты "подтверждение предоставления"

Эта услуга позволяет отправителю сообщения удостовериться в том, что оно принято СПС для доставки первоначально определенному(ым) получателю(ям).

Эта услуга может быть обеспечена путем использования элемента защиты "подтверждение предоставления".

10.2.1.3 Услуга защиты "подтверждение доставки"

Эта услуга защиты позволяет отправителю сообщения удостовериться в том, что СПС доставила его назначенному(ым) получателю(ям).

Эта услуга может быть обеспечена путем использования элемента защиты "подтверждение доставки".

10.2.2 Услуга защиты "управление доступом защиты"

Услуга защиты "управление доступом защиты" относится к обеспечению защиты ресурсов от несанкционированного их использования. Она может быть разделена на два компонента, называемых услугами защиты "аутентификация равноправного объекта" и "защита содержимого".

10.2.2.1 Услуга защиты "аутентификация равноправного объекта"

Эта услуга защиты предусмотрена для использования при установлении соединения с целью подтвердить идентичность соединяемого объекта. Она может быть использована в звеньях 1-2, 2-3, 3-4 или 4-5 (рисунок 6) и позволяет убедиться только во время использования соединения в том, что указанный объект не пытается замаскироваться или выдать неполномочный ответ по предыдущему соединению.

Эта услуга обеспечивается элементом защиты "обмен информацией аутентификации". Заметим, что действия этого элемента защиты могут привести к образованию других данных, что в некоторых обстоятельствах может быть использовано для обеспечения услуги защиты "конфиденциальность соединения" и (или) "целостность соединения".

10.2.2.2 Услуга защиты "защита содержимого"

Эта услуга защиты используется для того, чтобы ограничить назначение прохождения сообщений между объектами путем ссылок на метки защиты, относящиеся к сообщениям. Следовательно, эта услуга тесно связана с услугой "разметка защиты сообщений", которая предусмотрена для логической увязки сообщений и меток защиты.

Услуга "защита содержимого" обеспечивается элементами защиты "защита содержимого" и "регистрация".

10.2.3 Услуги защиты "конфиденциальность данных"

Эти услуги предусмотрены для защиты от несанкционированного раскрытия информации.

10.2.3.1 Услуга защиты "конфиденциальность соединения"

Система (СОС) не обеспечивает услуги защиты "конфиденциальность соединения". Однако данные для привлечения такой услуги из нижерасположенных уровней могут быть предоставлены в результате использования элемента услуги "обмен информацией аутентификации" с целью обеспечить услугу защиты "аутентификация равноправного объекта". Эта услуга защиты может потребоваться в любом из звеньев 1-2, 2-3, 3-4 или 4-5 (рисунок 6).

10.2.3.2 Услуга защиты "конфиденциальность содержимого"

Услуга защиты "конфиденциальность содержимого" гарантирует, что содержимое сообщения известно только его отправителю и получателю.

Она может быть обеспечена путем использования сочетания элементов защиты "конфиденциальность содержимого" и "конфиденциальность аргумента сообщения". Элемент защиты "конфиденциальность аргумента сообщения" может быть использован для передачи секретного ключа, который вместе с элементом защиты "конфиденциальность содержимого" применяют для шифрования содержимого сообщения. С использованием этих элементов защиты обеспечиваются услуги от пользователя СПС 1 до пользователя СПС 5, показанных на рисунке 6, с нераспознаваемым для агентов АПС содержимым сообщения.

10.2.3.3 Услуга защиты "конфиденциальность потока сообщений"

Эта услуга защиты предназначена для защиты информации от возможного наблюдения потока сообщений. Система (СОС) обеспечивает лишь ограниченный вид этой услуги защиты.

Метод двойного конверта позволяет полному сообщению стать содержимым следующего сообщения. Его можно использовать для сокрытия адресной информации от некоторых частей СПС. В сочетании с методом заполнения графика (который не является предметом рассмотрения в ГОСТ Р ИСО/МЭК 10021) метод двойного конверта можно использовать для обеспечения конфиденциальности потока сообщений. Другие элементы этой услуги, такие как "управление маршрутизацией" или "псевдонимы", также не являются предметом рассмотрения в ГОСТ Р ИСО/МЭК 10021.

10.2.4 Услуга защиты "целостность данных"

Эта услуга предназначена для отражения активных угроз СОС.

10.2.4.1 Услуга защиты "целостность соединения"

СОС не обеспечивает услуги защиты "целостность соединения". Однако данные для привлечения этой услуги из нижерасположенных уровней могут быть предоставлены путем использования элемента защиты "обмен информацией аутентификации" для обеспечения услуги защиты "аутентификация равноправных объектов". Эта услуга может потребоваться в любом из звеньев 1-2, 2-3, 3-4, 4-5, показанных на рисунке 6.

10.2.4.2 Услуга защиты "целостность содержимого"

Эта услуга защиты обеспечивает целостность содержимого отдельного сообщения. Она имеет вид, позволяющий определить, было ли модифицировано содержимое сообщения. Эта услуга не позволяет обнаруживать ответ на сообщение, что предусматривается услугой защиты "целостность последовательности сообщений".

Эта услуга может быть обеспечена двумя различными способами с использованием двух различных сочетаний элементов защиты.

Элемент защиты "целостность содержимого" вместе с элементом защиты "целостность аргумента сообщения" и, в некоторых случаях, с элементом защиты "конфиденциальность аргумента сообщения" может быть использован для предоставления услуги защиты получателю сообщения, т.е. для передачи данных от пользователя СПС 1 к пользователю СПС 5, показанных на рисунке 6. Элемент защиты "целостность содержимого" используется для вычисления "проверки целостности содержимого" в качестве функции содержимого всего сообщения. В зависимости от используемого метода вычисления "проверки целостности содержимого" может потребоваться секретный ключ, который может быть конфиденциально передан получателю сообщения с использованием элемента защиты "конфиденциальность аргумента сообщения". "Проверка целостности содержимого" защищена от модификаций с использованием элемента защиты "целостность аргумента сообщения". Целостность любого конфиденциального элемента сообщения обеспечивается с использованием элемента защиты "конфиденциальность аргумента сообщения".

Для обеспечения этой услуги защиты может быть использован также элемент защиты "аутентификация отправителя сообщения".

10.2.4.3 Услуга защиты "целостность последовательности сообщений"

Эта услуга защиты защищает отправителя и получателя последовательности сообщений от ее изменения. Выполнение этой функции предотвращает дублирование сообщений.

Эта услуга защиты может быть обеспечена с использованием сочетания элементов защиты "целостность последовательности сообщений" и "целостность аргумента сообщения". Первый придает каждому сообщению порядковый номер, который может быть защищен от модификаций путем использования второго элемента. Одновременно могут быть обеспечены конфиденциальность и целостность порядковых номеров сообщений путем использования элемента защиты "конфиденциальность аргумента сообщения".

Эти элементы защиты обеспечивают услуги передачи данных от пользователя СПС 1 к пользователю СПС 5, показанных на рисунке 6, но не к промежуточным АПС.

10.2.5 Услуги защиты "бесспорность"

Эти услуги защиты обеспечивают неоспоримые доказательства для третьей стороны (после того, как сообщение было предоставлено, передано или доставлено), что предоставление, передача или прием произошли так, как было заявлено. Заметим, что при использовании асимметричных алгоритмов для правильного функционирования этой услуги политика защиты должна явно охватывать управление асимметричными ключами.

10.2.5.1 Услуга защиты "бесспорность отправителя"

Эта услуга защиты дает получателю(ям) сообщения неоспоримое подтверждение отправителя сообщения, его содержимого и соответствующей метки защиты сообщения.

Эта услуга защиты может быть обеспечена двумя различными способами с использованием двух различных сочетаний элементов защиты. Заметим, что ее обеспечение очень похоже на обеспечение услуги защиты (более слабой) "целостность содержимого".

Элемент защиты "целостность защиты" вместе с элементом защиты "целостность аргумента сообщения" и, в некоторых случаях, с элементом защиты "конфиденциальность аргумента сообщения" могут быть использованы для предоставления данной услуги получателю сообщения, т.е. для передачи данных от пользователя СПС 1 к пользователю СПС 5, показанных на рисунке 6. Элемент защиты "целостность содержимого" используется для вычисления "проверки целостности содержимого" как функции содержимого всего сообщения. В зависимости от используемого метода вычисления "проверки целостности содержимого" может потребоваться секретный ключ, который может быть конфиденциально передан получателю сообщения с использованием элемента защиты "конфиденциальность аргумента сообщения". "Проверка целостности содержимого" и, при необходимости, "метка защиты сообщения" защищены от модификаций и (или) попыток отрицания с использованием элемента защиты "конфиденциальность аргумента сообщения".

Если элемент защиты "конфиденциальность содержимого" не требуется, то элемент защиты "аутентификация отправителя сообщения" может быть также использован в качестве основы для данной услуги защиты. В этом случае услуга защиты может быть предоставлена всем элементам СОС, т.е. элементам 1-5, показанным на рисунке 6.

10.2.5.2 Услуга защиты "бесспорность предоставления"

Эта услуга защиты дает отправителю сообщения неоспоримое доказательство того, что сообщение было предоставлено СПС для доставки первоначально определенному(ым) получателю(ям).

Эта услуга защиты обеспечивается с использованием элемента защиты "подтверждение предоставления" точно таким же способом, каким используется этот элемент защиты для обеспечения услуги защиты (более слабой) "подтверждение предоставления".

10.2.5.3 Услуга защиты "бесспорность доставки"

Эта услуга защиты дает отправителю сообщения неоспоримое доказательство того, что сообщение было доставлено первоначально определенному(ым) получателю(ям).

Эта услуга защиты обеспечивается с использованием элемента защиты "подтверждение доставки" точно таким же способом, каким используется этот элемент защиты для обеспечения услуги защиты (более слабой) "подтверждение доставки".

10.2.6 Услуга защиты "разметка защиты сообщений"

Эта услуга защиты позволяет увязывать метки защиты со всеми объектами СОС, т.е. с АПС и пользователями СПС. В сочетании с услугой защиты "защита контекста" она позволяет реализациям политики защиты определять, какие части СОС могут обрабатывать сообщения с соответствующими специфицированными метками защиты.

Эта услуга защиты обеспечивается элементом защиты "метка защиты сообщения". Целостность и конфиденциальность метки обеспечиваются элементами защиты "целостность аргумента сообщения" и "конфиденциальность аргумента сообщения".

10.2.7 Услуги управления защитой

СОС нуждается в большом числе услуг управления защитой. Единственные услуги управления, предусмотренные в ИСО/МЭК 10021-4, относятся к изменению удостоверений личности и к регистрации меток защиты пользователя-СПС.

10.2.7.1 Услуга защиты "изменение удостоверений личности"

Эта услуга защиты позволяет одному объекту СОС изменить хранимое удостоверение личности другого объекта СОС. Она может быть обеспечена с использованием элемента защиты "изменение удостоверения личности".

10.2.7.2 Услуга защиты "регистрация"

Эта услуга защиты позволяет устанавливать у АПС метки защиты, допустимые для одного конкретного пользователя-СПС. Она может быть обеспечена с использованием элемента защиты "регистрация".

10.2.7.3 Услуга защиты "регистрация-ХС"

Эта услуга защиты позволяет установить метку защиты, допустимую для пользователя-ХС.

10.3 Элементы защиты

В 10.3.1-10.3.7 описаны функции тех элементов защиты, которые предусмотрены в протоколах, определенных ИСО/МЭК 10021-4 для поддержки услуг защиты в СОС. Эти элементы защиты касаются непосредственно аргументов различных услуг, описанных в ИСО/МЭК 10021-4.

10.3.1 Элементы защиты "аутентификация"

Эти элементы защиты определены для обеспечения услуг защиты "аутентификация" и "целостность".

10.3.1.1 Элемент защиты "аутентификация обмениваемых данных"

Элемент защиты "аутентификация обмениваемых данных" предназначен для того, чтобы удостоверить идентичность, возможно взаимную, пользователя-СПС для АПС, АПС для АПС, АПС для пользователя-АПС, ХС для АП или АП для ХС. Он основан на использовании секретных данных-паролей, асимметрично зашифрованных маркеров или симметрично зашифрованных маркеров или на обмене ими. Результатом обмена является удостоверение подлинности другой стороны и, факультативно, передача конфиденциальных данных, которые могут быть использованы при обеспечении услуг защиты "конфиденциальность соединения" и (или) "целостность соединения" нижерасположенных уровней. Такая аутентификация действительна только для произошедшего события, а последующая действительность удостоверения подлинности зависит от того, какой механизм используется для установления засекреченного маршрута обмена данными: обмен конфиденциальными данными или какой-то другой. Установление и использование засекреченного маршрута не входит в предмет рассмотрения в настоящей части ГОСТ Р ИСО/МЭК 10021.

Этот элемент защиты использует аргумент "удостоверение личности инициатора" и "удостоверение личности ответчика" как результат выполнения услуг "связка-СПС", "связка-ХС" и "связка-АПС". В качестве передаваемых удостоверений личности служат либо пароли, либо маркеры.

10.3.1.2 Элементы защиты "аутентификация отправителя данных"

Специальное назначение этих элементов защиты - обеспечить услуги аутентификации отправителя данных, хотя их можно использовать также для обеспечения некоторых услуг целостности данных.

10.3.1.2.1 Элемент защиты "аутентификация отправителя сообщения"

Элемент защиты "аутентификация отправителя сообщения" позволяет любому, получившему или передавшему сообщение, удостовериться в подлинности пользователя-СПС, отправившего это сообщение. Это может означать обеспечение услуги защиты "аутентификация отправителя сообщения" или "бесспорность отправителя".

Этот элемент защиты охватывает передачу в виде части сообщения "проверки аутентичности отправителя сообщения", вычисленной как функция содержимого сообщения, идентификатора содержимого сообщения и метки защиты сообщения. Если требуется также услуга защиты "конфиденциальность содержимого", то "проверка аутентичности отправителя сообщения" вычисляется как функция, скорее зашифрованного, чем незашифрованного содержимого сообщения. Путем обработки содержимого сообщения, переносимого в общем сообщении (т.е. после факультативного элемента "конфиденциальность содержимого"), любой объект СОС может проверить целостность всего сообщения без необходимости просмотреть содержимое сообщения открытым текстом. Однако, если услуга защиты "конфиденциальность содержимого" используется, то элемент защиты "аутентификация отправителя сообщения" не может использоваться для обеспечения услуги защиты "бесспорность отправителя".

Этот элемент защиты использует "проверку аутентичности отправителя сообщения", которая является одним из аргументов услуг "предоставление сообщения", "передача сообщения" и "доставка сообщения".

10.3.1.2.2 Элемент защиты "аутентификация отправителя зонда"

Подобно элементу защиты "аутентификация отправителя сообщения" данный элемент защиты позволяет любому АПС удостоверять подлинность пользователя СПС, который отправил зонд.

Этот элемент защиты использует "проверку аутентичности отправителя зонда", которая является одним из аргументов услуги "предоставление зонда".

10.3.1.2.3 Элемент защиты "аутентификация отправителя отчета"

Подобно элементу защиты "аутентификация отправителя сообщения" данный элемент защиты позволяет любому АПС или пользователю СПС, получившему отчет, удостовериться в подлинности АПС, отправившего этот отчет.

Этот элемент защиты использует "проверку аутентичности отправителя отчета", которая является одним из аргументов услуги "доставка отчета".

10.3.1.3 Элемент защиты "подтверждение предоставления"

Этот элемент защиты обеспечивает отправителю сообщения возможность убедиться в том, что сообщение получено СОС для передачи.

Этот элемент защиты состоит из двух аргументов: запроса "подтверждения предоставления", который посылается вместе с сообщением во время его предоставления, и "подтверждения предоставления", возвращаемого пользователю-СПС в виде части результата предоставления сообщения. "Подтверждение предоставления" генерируется СПС и вычисляется как функция всех аргументов предоставленного сообщения, "идентификатора предоставления сообщения" и "времени предоставления сообщения".

Аргумент "подтверждение предоставления" может быть использован для обеспечения услуги защиты "подтверждение предоставления". В зависимости от действующей политики защиты он может также обеспечивать услугу защиты (более сильную) "бесспорность предоставления".

"Запрос подтверждение предоставления" является аргументом услуги "предоставление сообщения". "Подтверждение предоставления" является одним из результатов услуги "предоставление сообщения".

10.3.1.4 Элемент защиты "подтверждение доставки"